Según OWASP:

Full Path Disclosure (FPD) vulnerabilities enable the attacker to see the path to the webroot/file. e.g.: /home/omg/htdocs/file/. Certain vulnerabilities, such as using the load_file() (within a SQL Injection) query to view the page source, require the attacker to have the full path to the file they wish to view.

Según Acunetix:

Description

By injecting unexpected data into a parameter. it’s possible to generate an error that will reveal the full path of the script.Impact

A remote user can determine the full path to the web root directory and other potentially sensitive information.

Si bien esta vulnerabilidad no es peligrosa, es una ayuda para obtener información que nos permitirá a explotar otro tipo de vulnerabilidades como por ejemplo Local File Include, por ejemplo en el caso que publiqué hace un tiempo del sitio de Veramonte, en el cual la combiné con una Directory Traversal.

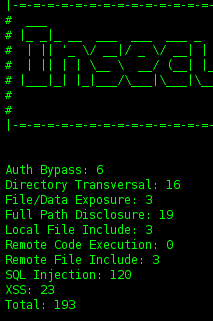

Hace un par de semanas tuve la idea de crear un repositorio online de vulnerabilidades web y junto a gente de

Hace un par de semanas tuve la idea de crear un repositorio online de vulnerabilidades web y junto a gente de  Estoy preparando dos charlas para el Hackmeeting que se realizará desde el 10 hasta el 12 de Octubre, tituladas “Hacking Automazado” y “Live Hacking”.

Estoy preparando dos charlas para el Hackmeeting que se realizará desde el 10 hasta el 12 de Octubre, tituladas “Hacking Automazado” y “Live Hacking”.

Comentarios recientes