Información Importante Sobre el Contenido

Estas accediendo al contenido antiguo del blog. Este artículo "Empresas de hosting y diseño web al descubierto: DCH" es de dominio público y no será mantenido a futuro. Cualquier error o problema acerca del contenido por favor contactate conmigo desde la sección contacto.

La primera empresa objetivo para el test de calidad de las empresas de hosting y diseño web corresponde a “DCH Comunicaciones“, una empresa que entrega servicios de webhosting y diseño web.

Antes de exponer cualquir cosa, quiero dejar en claro que intenté comunicarme con los encargados (info@dch.cl email que aparece en la web) y no obtuve respuesta. Dejando claro esto, procedo 🙂

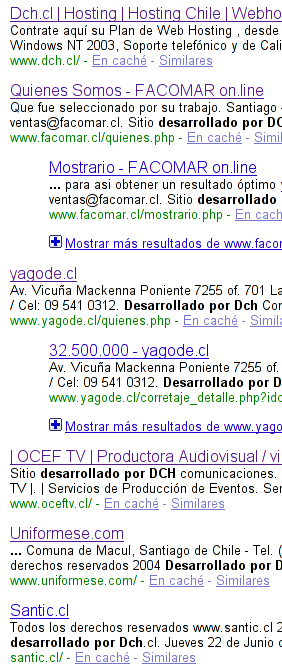

A simple viste, el sitio web de la empresa DCH Comunicaciones, no tiene ningun fallo para ser explotado, lo que me parece super bien. Lo interesante ahora es encontrar los sitios desarrollados por esa empresa y comenzar a buscar vulnerabildiades, para esto usaremos Google y buscaremos por ejemplo “Sitio desarrollado por DCH” o “Desarrollado por DCH” y aparecerán los posibles clientes:

Empezamos por ejemplo, con Yagode. Luego de analizar el sitio, podemos fijarnos que en la seccion “Construcción” existen distintas imágenes con links a url posiblemente vulnerables, como por ejemplo:

Empezamos por ejemplo, con Yagode. Luego de analizar el sitio, podemos fijarnos que en la seccion “Construcción” existen distintas imágenes con links a url posiblemente vulnerables, como por ejemplo:

https://www.yagode.cl/construccion_detalle.php?idc=15

A simple viste, detectamos la variable “idc” que se le pasa un argumento. Como la pagina es tan fea y mal hecha ya estamos familizarizados estas cosas, nos imaginamos automaticamente que es vulnerable a SQL Injection, entonces probamos. Simplemente añadimos una comilla para saber si es vulnerable y nos econtramos que, al mismo tiempo de tener SQLi, acabamos de explotar una vulnerabilidad de Full Path Disclosure:

Warning: mysql_fetch_array(): supplied argument is not a valid MySQL result resource in /home/yagode/public_html/construccion_detalle.php on line 63

Warning: mysql_free_result(): supplied argument is not a valid MySQL result resource in /home/yagode/public_html/construccion_detalle.php on line 143

Tenemos ya el path completo donde esta ubicado el sitio web, quizas en un futuro no muy lejano nos pueda servir. Sigamos con la SQLi. Probamos usando la clasica tecnica del union y llegamos a la siguiente conclusion:

https://www.yagode.cl/construccion_detalle.php?idc=2+union+select+1,2,3,4,5,6,7,8+–+

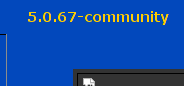

Esto nos demuestra que es vulnerable a SQL Injection, si trabajamos un poco mas en la consulta, podemos obtener los datos del servidor, como por ejemplo:

Version del servidor

Nombre de usuario

Podemos ponernos un poco mas serios y empezar a obtener los nombres de la tablas de la base de datos, para luego ir obteniendo la información de cada una, si fuese necesario. Los nombres de las tablas son:

t01_corretaje

t02_publica

t03_construccion

tbl_admin

Obviamente, la que más nos interesa es la tbl_admin que, en teoría podría contener datos importantes como usuarios, correos, claves, etc. Obviamente la vamos a analizar, los campos de la tabla tbl_admin son:

adm_id

adm_estado

adm_usuario

adm_clave

adm_email

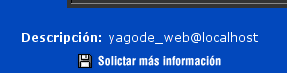

Los datos que nos interesan son adm_usuario, adm_clave y adm_email. Esperamos que adm_clave este en texto plano. Procedemos a obtener los datos de esa tabla usando la inyeccion sql necesaria y nos encomtramos con la agradable sorpresa de que las claves se estan almacenando en TEXTO PLANO!!! El primer dato obtenido corresponde al siguiente:

adm_usuario: snyt2009 adm_clave: snyt2009

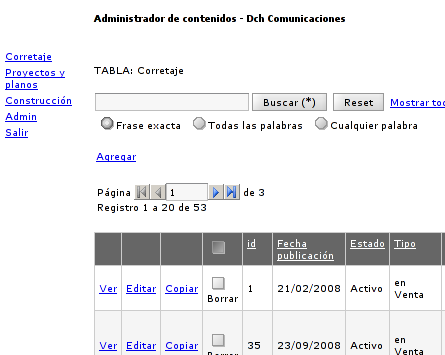

Y al parecer, es el único usuario en esa tabla. Pero es suficiente, ingresemos al panel de administración, que no sabemos donde está, pero me imagino que podria ser en /admin:

BINGO!!

Con esto ya tenemos suficiente, hemos ingresado al panel de administración del sitio de uno de los clientes de DCH Comunicaciones, por conclusión decimos que el cliente “Uniformese.com”, con la URL https://www.uniformese.com/old/productos/detalle_pop.php?&cod=1 tambien es vulnerable de la misma forma, por lo que finalizo este full disclosure concluyendo lo siguiente:

Vulnerabilidades detectadas: Full Path Disclosure, SQL Injection.

Alcance de las vulnerabilidades: Acceso al panel de administración y obtención de datos sensibles.

Errores detectados: Passwords en bases de datos en texto plano, parametros de entrada sin filtros.

Habiendo dicho todo esto, yo NO recomiendo a esta empresa.

Información Importante Sobre el Contenido

Estas accediendo al contenido antiguo del blog. Este artículo "Empresas de hosting y diseño web al descubierto: DCH" es de dominio público y no será mantenido a futuro. Cualquier error o problema acerca del contenido por favor contactate conmigo desde la sección contacto.

agosto 27, 2009 a las 12:26 am

Gracias sqli, 😛 notable Zerial.

saludos.

agosto 27, 2009 a las 1:30 am

Muy bueno Zerial, realmente.

agosto 27, 2009 a las 5:26 am

Buen trabajo, y aun sigue estando vulnerable la pagina, (¿porque no me sorprende?)

pd: Donde estés residiendo, ¿no tendrás problemas legales?, (tanto “inteligente” que hay por ahí que no entenderá tu trabajo)

agosto 27, 2009 a las 8:08 am

muy buen trabajo, sin pelos en la lengua (o en el teclado :p)

agosto 27, 2009 a las 10:45 am

@Panic y @Brunito: 😀

@guest: Sinceramente, no me preocupa el tema legal. Quizas la este cagando, pero creo que es correcto hacer este tipo de publicaciones para poner sobre la mesa el poco-profesionalismo de algunas empresas. Ademas no he publicado nada que no encuentres en google 😀 Solo que de una forma mas organizada y didactica.

@adonis: Creo que asi debe ser! Si no se dicen las cosas sin pelos en la lengua (o en el teclado xD) es porque se estan ocultando algunas cosas.

agosto 27, 2009 a las 12:29 pm

En rigor está bien que se publiques este tipo de cosas, hay mucho weon chanta haciendo páginas web dinamicas por pocas lucas, lo unico que hacen es matar el negocio y haciendo ver la pega que como si fuera “simple y barata”

agosto 27, 2009 a las 4:33 pm

MUY bueno Zerial! excelente la forma en que lo explicas paso a paso.

Realmente la gente debería saber esto sobre los hostings

😉

marzo 24, 2010 a las 10:36 pm

Estimados.

Estoy trabajando hace 1 semana en DCH dejame decirte que es muy bueno lo que haces ya que asi nos damos cuenta de los tipos de web y programacion que habian.

DCH es muy bueno en lo que es Hosting, Housing etc y tiene varias empresas mas como hostingnic.cl y hostingenchile.cl.

Estoy revisando las paginas que tenemos nosotros y si hay fallos de SQLi como dices tu pero ya la estamos arreglando, ahora yo me encargare de la programacion en php y arreglare todos esos errores y vulnerabilidades.

La empresa es grande y tiene varias paginas grandes alojadas, el mejor ejemplo es http://WWW.LABORUM.COM con eso ya es harto para decir que en Hosting y Housing DCH es lejos el mejor de Chile

Saludos, si quieren escribirme haganlo a llabra@dch.cl

agosto 8, 2011 a las 10:36 pm

quiero confiar en que dch ofrece un buen servicio porque en este momento necesito montar algunas webs y no me es posible hacerlo en hostings extranjeros por el asunto del pago a traves de tarjetas de credito. Una pregunta, dch soporta wordpress? por ahi un colega tuvo algunos problemas en hacer funcionar una pagina con wp…. saludos!

agosto 8, 2011 a las 11:10 pm

marmota: no trabajo en dch ni se que cosas soportan, si luego de leer el articulo quieres seguir confiando en ellos, debes escribiles a su correo de contacto