Hace un par de semanas pudimos ver el caso del Instituto Profesional CIISA, ahora es el turno de la Universidad Mayor.

Alvaro Veliz me ha reportado el siguiente problema básico de seguridad en la plataforma de ingreso de alumnos. Esta plataforma llamada “Portal Estudiantil” dice ser una “Intranet solo disponible para alumnos regulares y egresados“, sin embargo, ellos mismos dan la opción de que no sea así y que cualquier persona pueda ingresar tan solo probando con RUTs al azar.

Podemos ver el mensaje en rojo que dice:

La clave que debes ingresar para acceder al Portal Estudiantil es 123456. Esta contraseña la debes cambiar en la pantalla siguiente tal como se te solicita.

IMPORTANTE: Al momento de cambiarla se te pide ingresar tu clave anterior, ésta es 123456, no lo olvides.

Me pregunto cuanta gente, hasta la fecha de hoy, ha ingresado al portal y ha cambiado su clave? Bastaría con generar un script que pruebe una lista de RUTs probables con una clave 123456 y ganar acceso al sistema, obtener informacion de los alumnos y crear dolores de cabeza a los administradores cambiandole todos los datos al usuario. Con estos hechos queda demostrada la poca o nula preocupación por las Universiades cuando se trata de proteger la información personal y la privacidad de sus alumnos.

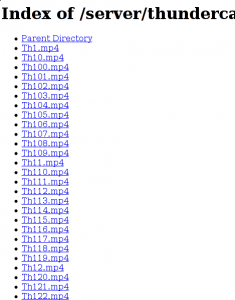

De aburridos, junto con E.A.S (o xwall), nos dedicamos a buscar un sitio que brinde el servicio de series de en linea para encontrar la forma de tomar prestadas todas las series alojadas en el servidor. Imaginense algo como YouTube, pero tan vulnerable que fuese posible extraer todos los videos que hay en la red.

De aburridos, junto con E.A.S (o xwall), nos dedicamos a buscar un sitio que brinde el servicio de series de en linea para encontrar la forma de tomar prestadas todas las series alojadas en el servidor. Imaginense algo como YouTube, pero tan vulnerable que fuese posible extraer todos los videos que hay en la red.

Comentarios recientes