Información Importante Sobre el Contenido

Estas accediendo al contenido antiguo del blog. Este artículo "Sitios Web del Gobierno de Chile intervenidos por terceros: Parte III" es de dominio público y no será mantenido a futuro. Cualquier error o problema acerca del contenido por favor contactate conmigo desde la sección contacto.

Continuando con la recopilación de sitios web del gobierno “hackeados”, en esta oportunidad les presentaré un deface mediante una vulnerabilidad Cross-Site Scripting (o HTML Injection). Si bien esta técnica no modifica los datos por el lado del servidor, podría significar un riesgo para quienes visitan el sitio.

El día 8 de julio revisando el listado de sitios intervenidos, apareció la intranet de Superintendencia de Insolvencia y Reemprendimiento (SUPERIR). Yo se que se preguntarán ¿intranet expuesta a internet? pero no es el foco …

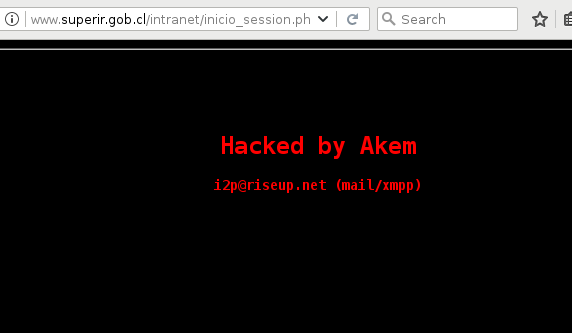

Explotando una vulnerabilidad que permitía inyectar código HTML/Javascript mediante la URL, alguien se puso creativo y modificó la apariencia del sitio dejando un flag del tipo “hacked by”.

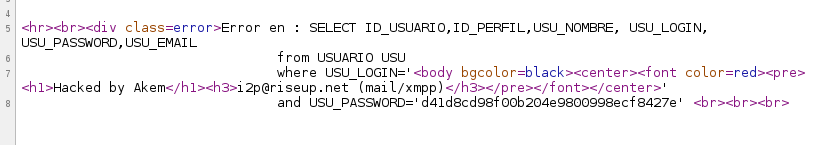

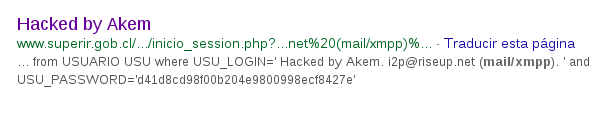

Como se puede ver en la imagen, el problema estaba en /intranet/inicio_session.php y permitia incrustar código para que sea interpretado por el navegador mediante la variable “login”. El payload utilizado fue:

login=%3Cbody%20bgcolor=black%3E%3Ccenter%3E%3Cfont%20color=red%3E%3Cpre%3E%3Ch1%3EHacked%20by%20Akem%3C/h1%3E%3Ch3%3Ei2p@riseup.net%20(mail/xmpp)%3C/h3%3E%3C/pre%3E%3C/font%3E%3C/center%3ELo interesante es que si se revisa el código fuente del sitio, aparece un error SQL, lo que nos demuestra que existe una probabilidad de que tambien sea vulnerable a SQL Injection.

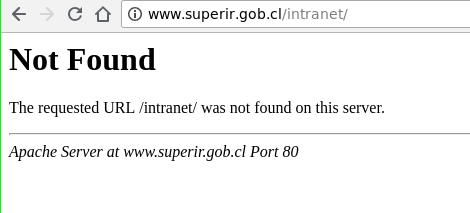

Esta información fue enviada al CSIRT del Gobierno, quienes gestionaron con los responsables. Finalmente, se bajó la intranet y ya no se encuentra expuesta a internet (al menos en ese path 🙂

Información Importante Sobre el Contenido

Estas accediendo al contenido antiguo del blog. Este artículo "Sitios Web del Gobierno de Chile intervenidos por terceros: Parte III" es de dominio público y no será mantenido a futuro. Cualquier error o problema acerca del contenido por favor contactate conmigo desde la sección contacto.

Comentarios recientes