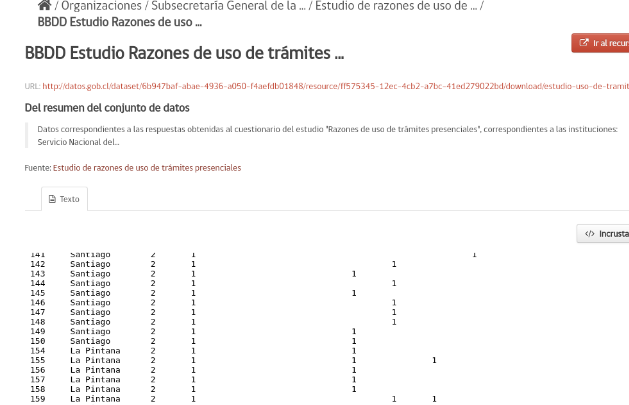

La Subsecretaría General de la Presidencia ha expuesto mediante le Portal de Datos Público información relacionada a número móvil, nombre, email, comuna, entre otros de más de 3.000 personas. La información es de acceso libre y no se encuentra “camuflada”.

Etiquetagobierno

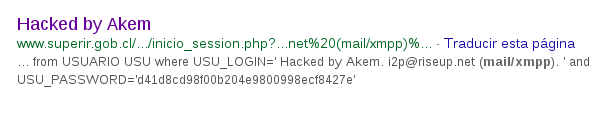

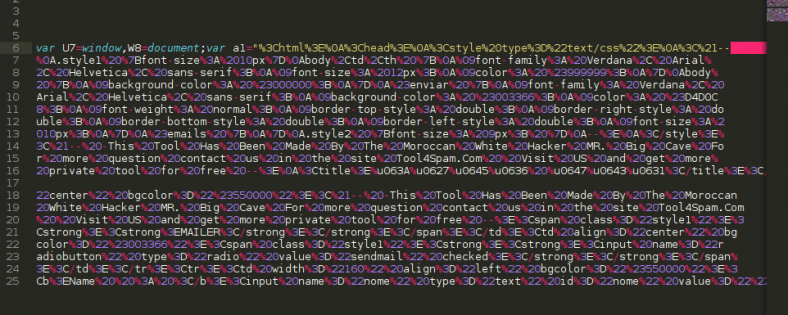

Continuando con la recopilación de sitios web del gobierno “hackeados”, en esta oportunidad les presentaré un deface mediante una vulnerabilidad Cross-Site Scripting (o HTML Injection). Si bien esta técnica no modifica los datos por el lado del servidor, podría significar un riesgo para quienes visitan el sitio.

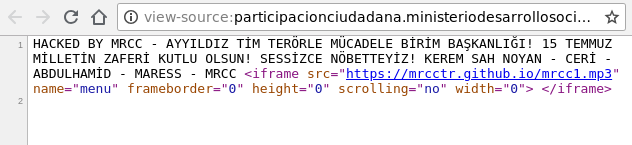

Como mencionaba en el post anterior, la idea es mostrar ataques que han recibido instituciones del gobierno. En esta ocasión, al igual que en la Parte I, el afectado es el Ministerio de Desarrollo Social, especificamente el subdominio que aloja la aplicación web “Participación Ciudadana“.

Constantemente están ocurriendo ataques a sitios web, sobre todo a sitos del gobierno de chile. Considerando la cantidad de sistemas legacy que existen, la probabilidad de efectividad es alta. Por este motivo, es que hace tiempo he estado investigando sobre este tipo de ataques y he estado informando de forma constante al equipo de respuesta ante incidentes (CSIRT).

© 2024 El rincón de Zerial

Tema por Anders Norén — Subir ↑

Comentarios recientes