Información Importante Sobre el Contenido

Estas accediendo al contenido antiguo del blog. Este artículo "Vulnerar la seguridad fisica de un control de acceso biometrico" es de dominio público y no será mantenido a futuro. Cualquier error o problema acerca del contenido por favor contactate conmigo desde la sección contacto.

El dispositivo de la imagen corresponde a un control de acceso con tarjetas de proximidad y biometrico ZEM560, aunque no lo crean, en muchos lugares se usa para restringir el acceso a ciertos sectores donde solo personal autorizado puede ingresar, por ejemplo a un Data Center.

Estos dispositivos no son más que un sistema Linux 2.6.24 corriendo sobre MIPS, el cual basicamente tiene una interfáz ethernet con la cual se puede acceder vía telnet al sistma o bien vía web para la administración de usuarios, reportes, mantención del equipo, etc.

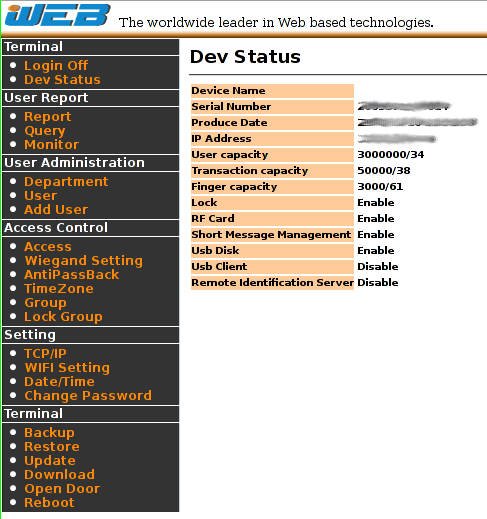

El panel de administración es así

En el menú de la izquierda se pueden ver distintas opciones como administrar usuarios, acceder a reportes, configurar las tarjetas de red y lo más interesante la opción Open Door.

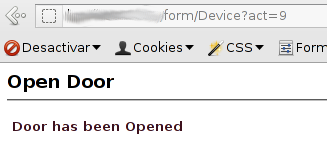

La magia de todo esto, es que si ingresamos a la URL “https://ip/form/Device?act=9” la puerta se abrirá

Todas las acciones que se ven en el menú son accesibles directamente sin necesidad de estar autentificado, lo único que debemos hacer es conocer la IP del dispositivo.

Por un momento pensé “esto debe ser porque es una versión antigua“, pero es un sistema de control de acceso que se implementó hace menos de 1 mes, donde seguramente esa misma empresa (y muchas otras) estan entregando este producto con esta falla de seguridad. Tampoco descarto que esto suceda con otros modelos.

Sólo dos recomendaciones para quienes administren este tipo de dispositivos:

1) Creen una red independiente donde no cualquier usuario pueda acceder, de lo contrario con un escaneo muy simple es posible determinar la IP de estos dispositivos, abrir la puerta y vulnerar la seguridad física.

2) Cambien el dispositivo.

Información Importante Sobre el Contenido

Estas accediendo al contenido antiguo del blog. Este artículo "Vulnerar la seguridad fisica de un control de acceso biometrico" es de dominio público y no será mantenido a futuro. Cualquier error o problema acerca del contenido por favor contactate conmigo desde la sección contacto.

abril 3, 2012 a las 10:08 am

Yo optaria por la opcion “1”. si tienes una buena seguridad en tu red y red aparte para este dispositivo no abria drama.

aunque ahi algunos que hacen lo mismo pero van hacia una base de datos de un servidor y ahi se puede impplementar mas seguridad.

abril 4, 2012 a las 3:38 pm

Es increible que un sistema utilizado para la seguridad tenga tan enorme fallo, me imagino que buscando en shodan se encontrara mas de una jejeje

junio 27, 2013 a las 9:57 am

En mi trabajo como pentester logre vulnerar el server donde estaba alojado el software principal, luego como tu dices “magicamente” :D, encontre el admin codificado en un simple .DAT, lo mejor de todo con notepad lo abres y listo, tienes acceso a todo. La prueba se realizo dejando 30 personas de alto nivel por fuera de sus propias oficinas. 🙂 Me reservo el fabricante.. pero si asi instalan en todos lados… Ups!

diciembre 17, 2014 a las 3:35 am

Also testing a U160 with Linux (ZEM560) for MIPS but the URL exploit seems to only work if the HTTP 1.0 session cookie is valid and an administrator was able to log in the “web 3.0” portal using username and password. …Or I might just be doing something wrong.

marzo 1, 2016 a las 4:53 pm

De hecho el problema va mucho mas allá de abrir la puerta, solo por molestar podrías dejar el biometrico de patas abiertas mediante las opciones de administracion de usuarios :

Añadir Usuarios : http://ip.address/csl/user?action=add

Listar Usuarios: http://ip.address/csl/user

agosto 17, 2016 a las 11:12 pm

Amigos Necesito saber si alguien tiene la clave de ROOT para hacer un telnet al iclock360 y el K300 gracias desde Chile Claudio

enero 20, 2017 a las 12:23 am

I need to process the .dat file of the attendance record. How do I do that? Please advice.