El dispositivo de la imagen corresponde a un control de acceso con tarjetas de proximidad y biometrico ZEM560, aunque no lo crean, en muchos lugares se usa para restringir el acceso a ciertos sectores donde solo personal autorizado puede ingresar, por ejemplo a un Data Center.

Estos dispositivos no son más que un sistema Linux 2.6.24 corriendo sobre MIPS, el cual basicamente tiene una interfáz ethernet con la cual se puede acceder vía telnet al sistma o bien vía web para la administración de usuarios, reportes, mantención del equipo, etc.

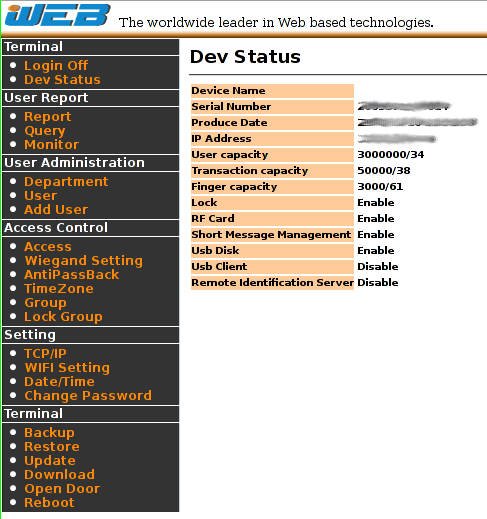

El panel de administración es así

En el menú de la izquierda se pueden ver distintas opciones como administrar usuarios, acceder a reportes, configurar las tarjetas de red y lo más interesante la opción Open Door.

Comentarios recientes