![]() Ultimamente se han registrado varios ataques a sitios de Sony en distintos paises y Chile no se queda atrás. Detectamos dos vulnerabilidades en el sitio web de Sony Chile correspondientes a Cross-Site Scripting y Arbitrary URL Redirection, las cuales pueden ser explotadas por un atacante para robar credenciales y datos personales de los usuarios y clientes, tambien es posible abusar de la confianza que tiene el usuario en el sitio para intentar instalar algun software malicioso o ejecucion de codigo malicioso.

Ultimamente se han registrado varios ataques a sitios de Sony en distintos paises y Chile no se queda atrás. Detectamos dos vulnerabilidades en el sitio web de Sony Chile correspondientes a Cross-Site Scripting y Arbitrary URL Redirection, las cuales pueden ser explotadas por un atacante para robar credenciales y datos personales de los usuarios y clientes, tambien es posible abusar de la confianza que tiene el usuario en el sitio para intentar instalar algun software malicioso o ejecucion de codigo malicioso.

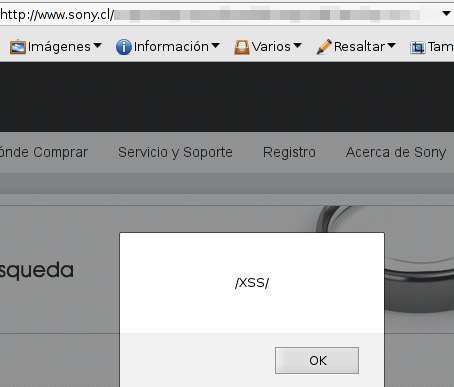

La vulnerabilidad XSS se encuentra en el buscador y se debe a que no filtran ni parsean los parametros de entrada pasados por GET o por POST al script de busqueda. La URL vulnerable corresponde a https://www.sony.cl/corporate/CL/resultadosbusqueda.html.

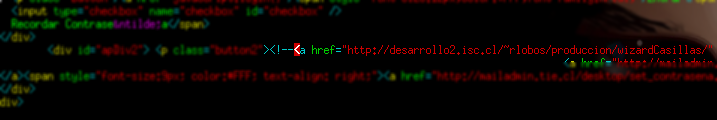

La segunda vulnerabilidad nos permite redireccionar, mediante el header Location, a los visitantes a un sitio externo. El script o URL vulnerable es https://www.sony.cl/corporate/CL/doCustomerAuthentication, al pasarle mediante la variable REQ_PARAM_ACTUAL_PAGE cualquier URL, el usuario será redireccionado. Al pasar por ejemplo el parametro “REQ_PARAM_ACTUAL_PAGE=https://url.arbitraria” el servidor responde:

HTTP/1.1 302 Moved Temporarily

Date: Fri, 27 May 2011 16:27:54 GMT

Server: Apache/2.2.11 (Unix) mod_jk/1.2.28 mod_ssl/2.2.11 OpenSSL/0.9.8k

X-Magnolia-Registration: Registered

Set-Cookie: JSESSIONID=BB3A23D11426B3254043627FD4FE768C.magnolia3; Path=/corporate

Location: https://url.arbitraria

Content-Length: 0

Content-Type: text/html;charset=UTF-8

Modificando la cabecera “Location” por la URL que nosotros indicamos.

Con una correcta verificación de errores y chequeo de seguridad es posible evitar lo que le ha pasado a Sony en distintos paises. Un poco de respeto por sus clientes 😉

Comentarios recientes