DineroMail es una plataforma de pagos, con presencia en Argentina, Brasil, Chile, Colombia y México, que te permite cobrar y recibir pagos online.

Como es comun con este tipo de medios de pago, las empresas o tiendas comerciales implementan el típico “botón de pago” mediante el cual realizan el pago. El proceso de pago se realiza mediante el subdominio checkout.dineromail.com, al cual se le entregan distintos parametros mediante GET y POST con la información de la transacción.

Etiquetachile

Por definición, una hackathon es una mezcla entre marathon y hack. Podríamos pensar que una multitud de hackers se reunirán durante un periodo de tiempo y destrozarán sistemas o hablaran de seguridad, pero no es el caso. Con un equipo de 6 personas como máximo, compuesto principalmente de desarrolladores web, back-end developer, diseñadores gráficos, front-end designer, interaction designer, web master, interface designers, project managers, periodistas, y expertos en temas sociales, en una hackathon se reunen personas con distintas habilidades para participar en desarrollos colaborativos que tengan relacion con los problemas sociales de cada país donde se desarrolla el evento.

Desarrollando América Latina se realizará de forma continua y simultanea durante 36 horas en Argentina, Bolivia, Brasil, Costa Rica, Chile, México, Perú, y Uruguay.

Hace un par de años se lanzó un sitio web llamado “Protege tus datos“, el cual busca enseñar y educar al usuario para evitar fraudes en internet. Iniciatica de Microsoft y de la Asociación de Bancos e Instituciones Financieras (ABIF), contando con el apoyo de distintos bancos.

La iniciativa suena bastante bien, pero como era de esperar de una idea de Microsoft, la información está maleducando al usuario de internet. El primer error es que se centre solo en un sistema operativo y solo en un navegador web, siendo que en la actualidad existen mas alternativas a las que el sitio menciona.

Esto es una crítica a la Asociación de Bancos e Instituciones Financieras de Chile (ABIF) y a los bancos u otras instituciones financieras que apoyan esta iniciativa, si bien Microsoft está detrás de todo esto, creo que es demasiado irresponsable no atacar el problema como se debe, la seguridad de los usuarios no es marketing y en este sitio claramente se está jugando con eso.

Es comun que la mayoría los bancos tengan una sección en su sitio web dedicado a la seguridad donde todos llegan a la misma conclusion: los fraudes eletronicos se producen por culpa del usuario y nunca por culpa del banco, ya que usan certificado SSL en sus sitios web. Dando cientos de consejos para no caer en el juego de los correos electrónicos fraudulentos (phishing), diciendo que ellos jamas te llamaran para pedirte información y otras cosas por el estilo.

Por un lado los bancos nos dicen que jamás enviarán correos pidiendo datos personales ni mucho menos las claves de coordenadas, tambien nos “enseñan” a reconocer una URL falsa…

Y por otro lado el mismo banco es quien nos entrega las herramientas para poder suplantar su identidad, aunque usen cifrado SSL de un millon de bits, mediante las conocidas vulnerabilidades Cross-Site Scripting. Si bien en este mismo blog he publicado varias vulnerabilidades de este tipo que afectan a los bancos, lo que busco dar a conocer en este artículo es exponer la poca seguridad que nos entregan los bancos a nosotros sus clientes.

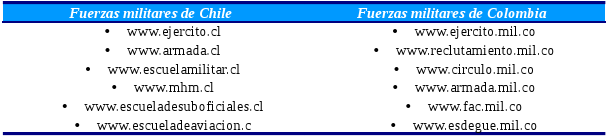

Este corresponde al segundo documento relacionado al concurso de investigación en seguridad informática, el documento fue escrito por @D4NB4R y analiza sitios web que corresponden al ejército de chile y de colombia.

El documento comienza con un tipo de crítica a los eventos de tecnología que existen hoy en día

Esta es la investigación de casi 1 año con esfuerzos y mucha lectura, esta era la conferencia

planeada para mostrar en el Campus Party pero desafortunadamente no soy de la White hat

farandulera que van a exponer sus camisetas estampadas, sus portátiles o sus libros para quitarle el

dinerito a los niños que los alaban, así que será para una próxima oportunidad, pasado esto creo que

es hora de publicar el paper, de antemano pido excusas,primero por si encuentran errores de

ortografía o redundancia en párrafos espero entiendan que está escrito tal cual pensaba. También a

las personas que se sientan atacadas o vulneradas tanto de manera verbal como de manera

tecnológica soy consciente que el texto es un poco fuerte y que puede herir susceptibilidades, solo

busco mostrar una realidad y evitar un posible ataque de estos a gran escala.

Los objetivos seleccionados por D4NB4R son

El análisis lo hace sabiendo que no se trata de un pentest o ataque a una panadería o a un sitio de algun cantante, se trata del ejército.

Con este título publico el primero de los resultados de las investigaciones enviadas para el concurso de investigación en seguridad informática organizado junto a ComunicaciónAr WebHosting.

El documento fue enviado por Ignacio y trata sencillamente de que los sitios o sistemas web del gobiernos son facilmente vulnerables a ataques tan simples y basicos como SQL Injection y Cross-Site Scripting, los cuales permiten realizar ataques desde un ‘deface’ local a nivel de cliente hasta tomar control remoto del servidor.

© 2025 El rincón de Zerial

Tema por Anders Norén — Subir ↑

Comentarios recientes