Información Importante Sobre el Contenido

Estas accediendo al contenido antiguo del blog. Este artículo "Vulnerabilidades reportadas y corregidas en sitio web ESET Latinoamerica" es de dominio público y no será mantenido a futuro. Cualquier error o problema acerca del contenido por favor contactate conmigo desde la sección contacto.

El fin de semana recien pasado, nos juntamos en el laboratorio en una “hacking night” analizando vulnerabilidades web de varios sitios, entre ellos estuvo el de ESET Latinoamerica.

La vulnerabilidades encontradas fueron del tipo “descubrimiento de informacion” que nos permitieron descubrir el path, el usuario de sistema, usuario de base de datos, nombre de la base de datos, nombres de las tablas, etc. Por otro lado, encontramos tambien script y formularios vulnerables a XSS.

Las vulnerabilidades fueron corregidas 1 dia despues de haber sido reportadas.

Las URLs afectadas son:

– https://www.eset-la.com/centro-amenazas/article.php

– https://www.eset-la.com/company/article.php

– https://www.eset-la.com/rss/podcasts

– https://www.eset-la.com/centro-amenazas/descarga/compania/cool_stuff.php

– https://www.eset-la.com/xtrasappz/ajax/events.ajax.php

– https://ps.eset-la.com/forms/prospectos.php

– https://ps.eset-la.com/forms/numeros_serie_registracion.php

Estas dos ultimas con https.

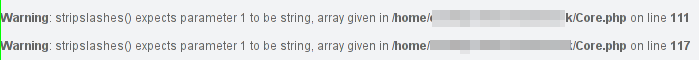

Los errores o warnings no estan deshabilitados en el servidor que publico. Se pueden apreciar errores que permiten descubrir el full-path de la aplicacion:

https://www.eset-la.com/centro-amenazas/article.php?contentID[]=aa

o

https://www.eset-la.com/company/article.php?contentID[\]=1379

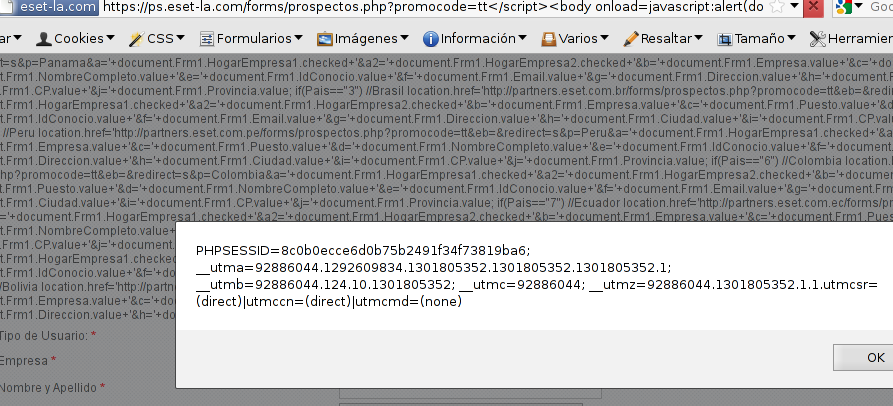

Los scripts que permitian Cross-Site Scripting:

Permitian inyectar codigo mediante la variable “promocode” y mediante la variable “css” era posible decirle al sitio que su archivo de hoja de estilo lo fuera a buscar a una URL externa, de esta forma se pasaria cualquier tipo de filtro que pudiese tener el sitio, por ejemplo:

En nuestro “poc.css” remoto podriamos tener codigo css que incluya instrucciones javascript.

Todos los que pertenecen al subdominio “ps” usan la confianza del usuario en el sitio, ya que tiene un certificado SSL valido, el cual el usuario podria perfectamente confiar en una URL maliciosa.

Timeline:

– Descubiertas: 2 de Abril del 2011

– Reportadas: 6 de Abril del 2011

– Solucionadas: 7 de Abril del 2011

Información Importante Sobre el Contenido

Estas accediendo al contenido antiguo del blog. Este artículo "Vulnerabilidades reportadas y corregidas en sitio web ESET Latinoamerica" es de dominio público y no será mantenido a futuro. Cualquier error o problema acerca del contenido por favor contactate conmigo desde la sección contacto.

abril 7, 2011 a las 7:09 pm

Buena onda, te hago una pregunta. Tal vez prefieras responderla por mi mail. De que laburan vos y tus amigos, como para darme una idea, de que laburaría en un futuro.

abril 7, 2011 a las 8:40 pm

Rápido el tiempo de respuesta, comparado con otros que ni siquiera responden.

abril 8, 2011 a las 8:14 am

Hola Chakenio, la myoria de “nosotros” (gente del lab) trabajamos como sysadmin o desarrolladores.

Noz: Asi es … rapido el tiempo de respuesta y de solucion

diciembre 12, 2020 a las 2:08 am

Libraries of the Carolingian era). IN