Información Importante Sobre el Contenido

Estas accediendo al contenido antiguo del blog. Este artículo "Sitios web de candidatos presidenciales al descubierto: MEO" es de dominio público y no será mantenido a futuro. Cualquier error o problema acerca del contenido por favor contactate conmigo desde la sección contacto.

Como ya anuncié hace un rato, empezaré con el sitio https://marco2010.cl.

Cuando comencé a escribir sobre éste sitio web, existía una vulnerabilidad de descubrimiento del path (Full Path Disclosure) junto a un SQL Injection y un XSS, dentro de un “plugin” hecho para las votaciones lo que luego fue corregido, no logré sacar screenshot y ejemplos para demostrarlo. Que hayan corregido éstos errores es un punto a favor para la seguridad del sitio. Vamos a ver hasta qué punto podemos poner a prueba la seguridad.

Es un sitio hecho en WordPress, por lo cual ya sabemos las rutas de los archivos y las posibles vulnerabilidades que podría tener el sitio. Por ejemplo, podemos empezar probando con el clásico wp-login que es el script que nos permite iniciar la sesión, descubrir una lista de usuarios, hacer fuerza bruta, etc. Nos vamos a la URL

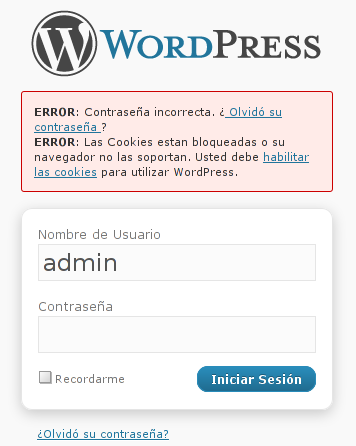

Y como podemos ver, ya nos aparece el formulario para iniciar la sesión. Para éstos casos, existe un truco y es probar siempre con el usuario admin, para ver si lo tienen habilitado, ya que es el único usuario que viene por defecto.

Como podemos ver en el recuadro de “error“, nos dice que la contraseña es inválida, por ende, asumimos que el usuario está correcto. Ya sabemos que existe el usuario admin, ahora solo falta romper la password. Mientras dejamos un script de fuerza bruta corriendo, tambien podemos intentar averiguar más usuarios dentro del sistema, hasta llegar con alguno que tenga una password más fácil de romper con el cual podamos ganar acceso al dashboard del sitio.

Hay que tener en cuenta que ultimamente se han estado realizado muchos ataques por fuerza bruta a distintas instalaciones de wordpress. Pueden leer más sobre esto en el artículo titulado:

Si bien la mayoría de los sitios en wordpress (incluyendo el mio) tienen este tipo de “fallo”, considero que es agujero de seguridad y que debería implementarse por último un htaccess.

Otra cosa que me llamó la atención es que los desarrolladores del theme marcoenriquezominami han desarrollado instalado un sistema de votacion o encuestas el cual lo han dejado dentro del directorio del theme. Toda la gente que ha desarrollado alguna véz en WordPress, sabrá que para éste tipo de cosas, debería crearse un plugin. El sistema que estos tipos descargaron e instalaron es el Advanced Poll 2.08, si buscamos en google podemos ver que las versiones anteriores tienen diversas vulnerabilidades y que para descubrir alguna, basta con que descarguemos el codigo y sepamos como explotar algun fallo no reportado.

La URL para manejar las encuestas es:

Si bien lo que les mostraré a continuación no es un “fallo de seguridad”, si nos va a permitir ver cosas que quizá ellos no quieren que veamos, como la lista de archivos subidos, etc. Directory Listing:

- https://web.marco2010.cl/wp-content/uploads/

- https://web.marco2010.cl/wp-content/plugins/downloads-manager/upload/

Tambien tiene un wiki disponible en https://wiki.marco2010.cl.

Como conclusión, lo único que les puedo decir es que la seguridad del sitio va a depender de la seguridad de WordPress, Advanced Poll y de Wikimedia.

Si bien el sitio es “seguro”, será lo suficientemente vulnerable a medida que se vayan publicando bugs de las herramientas que nombré anteriormente.

Por ejemplo, cuando se publicó el DoS que afectaba al wp-trackback, éste sitio era completamente vulnerable. Yo mismo lo probé antes de que lo actualizaran.

Actualizado (10-12-2009) La persona encargada se contactó conmigo y acogieron mis recomendaciones.

Información Importante Sobre el Contenido

Estas accediendo al contenido antiguo del blog. Este artículo "Sitios web de candidatos presidenciales al descubierto: MEO" es de dominio público y no será mantenido a futuro. Cualquier error o problema acerca del contenido por favor contactate conmigo desde la sección contacto.

diciembre 8, 2009 a las 5:27 am

Buenismo post, espero verte luego.

Bye my friend.

+1 MEO?

diciembre 15, 2009 a las 12:17 am

cagaste a tu candidato, lol.

diciembre 15, 2009 a las 4:50 pm

wena zerial buen comentario, oye cuando hacen denuevo un evento en la casa

diciembre 19, 2009 a las 4:28 pm

@Arabi4n: Por el momento estamos en stand-by, queremos organizar algo , estamos trabajando en ello. Puedes ver mas informacion en http://hacklab.cl

saludos