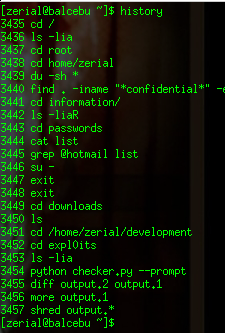

El otro día, haciendo revisión y limpieza en los servidores, me dediqué por un par de minutos a revisar los archivos .bash_history de algunos usuarios y me encontre con varias sorpresas, desde cosas chistosas hasta problemas críticos de seguridad. Los usuarios son muy buenos para inventar comandos, probar cosas, inventar pasarle parametros a los comandos, etc, es muy chistoso ver como se pasean por mil directorios antes de llegar a donde quieren llegar, como visualizan los archivos o como encuentran lo que buscan. Está bien que los usuarios son solo usuarios, no deberían por qué saber ni ser expertos en ejecutar comandos unix en un prompt, pero aun asi sigue pareciendo cómico para uno ver cómo lo hacen.

El otro día, haciendo revisión y limpieza en los servidores, me dediqué por un par de minutos a revisar los archivos .bash_history de algunos usuarios y me encontre con varias sorpresas, desde cosas chistosas hasta problemas críticos de seguridad. Los usuarios son muy buenos para inventar comandos, probar cosas, inventar pasarle parametros a los comandos, etc, es muy chistoso ver como se pasean por mil directorios antes de llegar a donde quieren llegar, como visualizan los archivos o como encuentran lo que buscan. Está bien que los usuarios son solo usuarios, no deberían por qué saber ni ser expertos en ejecutar comandos unix en un prompt, pero aun asi sigue pareciendo cómico para uno ver cómo lo hacen.

Para quienes no saben, el archivo .bash_history corresponde a un archivo de registro o logs que guarda los comandos ejecutados en bash por un usuario en particular, cuando un usuario ingresa vía ssh a un sistema por ejemplo, ejecuta los típicos comandos “dir, cd, ls” y estos quedan registrados.

CategoríaMis cosas

No soy muy amante de los juegos pero debo reconocer que hay algunos que si me gustan, especialmente los de consola como NeoGeo, Súper Nintendo y Play 1. En busca de entretención y de distracción, el otro día me compré un joystick que me costó CLP$1.600 (unos USD$3)

Y luego me puse a probar distintos emuladores y juegos de consolas: NeoGeo, MAME, SNES, N64, PSX, etc.

Para emular juegos de NeoGeo tenemos el gngeo y el mame-sdl, para snes el famoso zsnes, para n64 mupen64 y para psx el epsxe.

A continuación, una pequeña muestra de cada emulador corriendo algún juego en especial.

Sin duda el phishing es una de las técnicas más usadas actualmente para el robo de información y suplantación de identidad, pero debemos reconocer que es todo un arte. Para quienes no saben lo que es el phishing, les extraigo lo siguiente desde la wikipedia:

Phishing es un término informático que denomina un tipo de delito encuadrado dentro del ámbito de las estafas cibernéticas, y que se comete mediante el uso de un tipo de ingeniería social caracterizado por intentar adquirir información confidencial de forma fraudulenta (como puede ser una contraseña o información detallada sobre tarjetas de crédito u otra información bancaria).

Como dice la definición, son técnicas que se aplican mediante ingeniería social y ésta es, por si misma, un arte.

Como dice la definición, son técnicas que se aplican mediante ingeniería social y ésta es, por si misma, un arte.

Podemos detectar distintos tipos de phishing, desde uno muy simple como falsificar un sitio y lanzarlo al mundo para que la gente caiga o bien uno más complejo con objetivos determinados y con víctimas específicas. En el primer tipo, me gustaría hacer referencia a todos los conocidos ataques que se han hecho a bancos simplemente falsificando el sitio web y obteniendo información de gente al azar, por ejemplo el caso en que se vio envuelto Mastercard Argentina. Con el segundo tipo, quiero hacer referencia a casos más trascendentes que generalmente no son conocidos, ya que no afectan a mucha gente sino mas bien a una víctima específica. Para mi, el primer tipo es una mierda, sin embargo, me gustaría destacar los ataques del segúndo tipo. De ahora en adelante, los distinguiré según su tipo.

Decidí cambiar mi “antiguo” portatil ya que según yo, necesitaba algo más portable. Entonces decidí comprarme un Thinkpad de la serie X, el Thinkpad X200.

La nueva joyita tiene 2GB de ram, 250GB en disco duro y el procesador es un Core 2 Duo de 2.5Ghz. Como mi gestor de ventanas no gasta casi nada de recursos, toda esa ram y todo ese procesador sería casi 100% para las aplicaciones. Otras caracteristicas de este portatil es su ligero peso, casi 1Kg, pantalla de 12.1″, webcam, bluetooth … bueno, mejor lo explico mediante un lsusb y lspci.

Hay dos técnicas para atacar un objetivo desde “el corazón”, una es ingresando remotamente a alguno de los servidores mediante algún servicio o alguna vulnerabilidad en el sitio web y la segunda, es ingresando directamente a la red de área local o LAN. Existen muchas vulnerabilidades conocidas y comunes que nos permiten ingresar a lugares confidenciales de nuestro objetivo, donde podemos rescatar informacion sensible de lo que buscamos como usuarios, accesos a sistemas o servidores, etc.

Para llevar acabo el segundo plan, es necesario conocimientos en seguridad de redes WiFi, ésta técnica es más divertida y práctica que la anterior.

La idea de este post es explicarles, en base a mi experiencia, ambas técnicas. En especial la segunda. Existen muchas empresas que exhiben su red en una señal wifi pública con cifrado WEP y es por esto que quiero dar mayor énfasis a éste tipo de penetración.

La planificacion de las actividades a realizar en el hackmeeting sufrio varias modificaciones, ya que faltaron charlistas o falto tiempo debido a la desorganizacion, sin embargo, todo salio muy bien.

El cronograma final del hackmeeting lo pueden encontrar en el siguiente enlace: https://hackmeeting.kernelhouse.org/wiki/doku.php?id=programacion

Las presentaciones de algunas charlas que se efectuaron:

Las fotos de la actividad las pueden encontrar en este link: https://fotos.kernelhouse.org

© 2024 El rincón de Zerial

Tema por Anders Norén — Subir ↑

Comentarios recientes