Hace dos semanas asistí y participé de las Jornadas Regionales del Software Libre (JRSL) en San Luis, Argentina. Fue una experiencia muy buena, estuve con gente que ya había conocido antes en otros eventos allá en Argentina y en Chile. A este evento asistió gente de Uruguay, Chile, EE.UU y obviamente Argentina. Una amplia variedad de charlas y talleres de muy buena calidad.

Hace dos semanas asistí y participé de las Jornadas Regionales del Software Libre (JRSL) en San Luis, Argentina. Fue una experiencia muy buena, estuve con gente que ya había conocido antes en otros eventos allá en Argentina y en Chile. A este evento asistió gente de Uruguay, Chile, EE.UU y obviamente Argentina. Una amplia variedad de charlas y talleres de muy buena calidad.

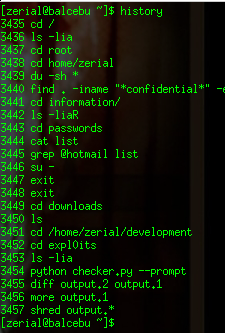

En esta oportunidad asistí como charlista/expositor y como asistente a otras charlas como criptografía, la típica charla sobre redes mesh, python/web2py, entre otras. Debido a que el publico no era muy “técnico” y el enfoque del evento no es algo netamente de seguridad, sino de difusión y de filosofía del SL, mi charla fue muy justa, 35 o 40 minutos que pasaron muy rapido, mostrando scripts y técnicas para apoderarse de los WordPress de un servidor, hacer peticiones automaticas para la extracción de información de sitios los cuales no protegen los datos de sus usuarios, etc.

Ultimamente me ha contactado harta gente para hackear cuentas de correo a cambio de dinero, independiente de mi respuesta, esto me hace sentir como un “asesino a sueldo”. Muchas veces las personas confunden, por ignorancia, los terminos y las habilidades de una persona respecto a los computadores.

Ultimamente me ha contactado harta gente para hackear cuentas de correo a cambio de dinero, independiente de mi respuesta, esto me hace sentir como un “asesino a sueldo”. Muchas veces las personas confunden, por ignorancia, los terminos y las habilidades de una persona respecto a los computadores.

Comentarios recientes