El modelo actual de difusión del software libre no está siendo efectivo, queremos mejorarlo.

En una reunión improvisada que tuve con 3 o 4 amigos, salió el tema del software libre y el cómo se está difundiendo en el país. Cuestionamos la efectividad de los distintos centros de difusión, grupos de usuarios, métodos y formas de difusión, etc. Dentro de tantas cosas que conversamos, decidimos volver a juntarnos para continuar conversando el tema y así buscar una solución a los distintos problemas que encontramos. Lo primero que decidimos fue que ante cualquier opinión o desacuerdo que tengamos, actuaremos. No buscaremos llenarnos la boca de palabras. Nuestro fín, es encontrar una solución al problema de la difusión de la filosofía del software libre en nuestro país, para ésto, hicimos una lista de los principales problemas que detectamos en el actual modelo de difusión:

- Los distintos grupos de difusión no están practicando lo que predican.

- Los eventos de difusión buscan masividad y no efectividad.

- Por lo general se buscan usuarios, dejando de lado el concepto de libertad.

- Se busca difundir el software libre usando software, drivers o firmwares privados.

- Las charlas no son efectivas, pues siempre asiste la misma gente. Además, las personas buscan que les enseñen, no que les digan cómo hacer las cosas. (hay una pequeña situlesa en aquella diferencia)

Para éstos problemas, nosotros encontramos la siguiente solución:

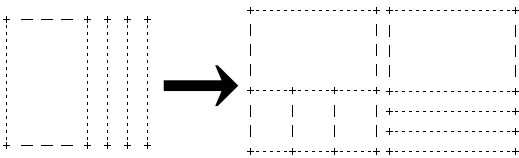

Mediante un proceso de educación y concientización, buscamos una migración efectiva y no masiva. No nos enfocamos en migrar sistemas operativos, sino en migrar mentes.

Seguir leyendo

Comentarios recientes