Movistar Cloud es un servicio de “disco virtual”, que permite a sus usuarios almacenar información “en la nube” para poder acceder a ellos desde cualquier lugar, algo asi como Dropbox.

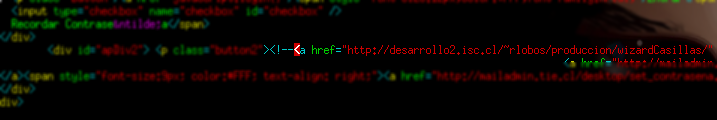

Si accedemos al sitio y vemos el codigo fuente, podemos ver que hay un tag que está comentado, corresponde a un link hacia la URL de desarrollo de este sistema

Claramente corresponde a una url de desarrollo, donde tambien podemos ver que poniendo “~usuario” tambien podriamos acceder a otros desarrollos. Si navegamos hacia esa URL nos damos cuenta que el servidor se encuentra totalmente desprotegido y es posible acceder información sensible, podemos acceder a versiones anteriores y veresiones de prueba de este sistema.

No solo encontramos versiones de prueba y antiguas de Movistar Cloud, sino que tambien desarrollos de otros sistemas que hace esa empresa.

Movistar, siendo una empresa tan grande y ofreciendo servicios “en la nube“, donde los usuarios confian la seguridad sus archivos, no debería permitirse este tipo de cosas.

EDITADO: Un par de horas despues de haber publicado este post, se han contactado conmigo para informarme que el bug ha sido corregido y que el acceso al servidor de desarrollo ya se encuentra limitado.

Comentarios recientes