Huntcha.com es un sistema hecho para “encontrar a tu amor secreto”, ingresas tus datos, registras a tu amor secreto y si tu amor secreto te agrega a ti, entonces el sistema detecta esa coincidencia y te da la alerta. Por lo tanto, ingresando a la cuanta de algun usuario es posible saber quienes son “los amores secretos” de esa persona. Si esta persona está emparejada y está casado, se podría armar un lio mas o menos.

Huntcha.com es un sistema hecho para “encontrar a tu amor secreto”, ingresas tus datos, registras a tu amor secreto y si tu amor secreto te agrega a ti, entonces el sistema detecta esa coincidencia y te da la alerta. Por lo tanto, ingresando a la cuanta de algun usuario es posible saber quienes son “los amores secretos” de esa persona. Si esta persona está emparejada y está casado, se podría armar un lio mas o menos.

Según los Términos y Condiciones, respecto a la privacidad y protección de datos, podemos leer:

Política de Privacidad

En virtud de la Ley N°19.628 sobre Protección de la Vida Privada, la empresa respeta el deber de proteger los datos de carácter privado y personales de los usuarios, no dando acceso a ellos al público a menos que el propio usuario los de a conocer, por medio de la página web bajo su consentimiento, no pudiendo hacer responsable a la empresa por la información que el mismo entregue. La empresa se compromete a cuidar la seguridad de los datos personales tomando todas las medidas necesarias para esto, a fin de evitar la pérdida, mal uso o cualquier apropiación indebida de estos mismos.

Lo que más me llama la atención es que segun ellos, son 100% privados y seguros:

Dicen tener más de 20 mil usuarios, por lo que asegurar que los datos de esos 20 mil están 100% seguros y privados, es un poco irresponsable. Todos sabemos que la seguridad y la privacidad al 100% no existe.

He encontrado algunas vulnerabilidades en este sistema que puede permitir a un atacante obtener información de los usuarios que se encuentran autentificados. Explotando estas vulnerabilidades el atacante podría perfectamente suplantar la identidad de la persona o de su amor platónico.

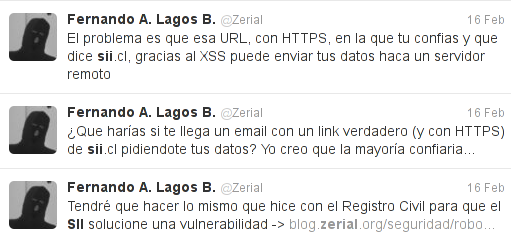

Las vulnerabilidades son Cross-Site Request Forgery (CSRF) y Cross-Site Scripting (XSS), combinandolas se puede explotar una funcionalidad que tiene el portal para enviar correos a “tus amigos” para invitarlos al portal, pudiendo modificar el mensaje y el destinatario. Además, no es necesario estar autentificado para poder explotar este fallo.

Seguir leyendo

Comentarios recientes