Información Importante Sobre el Contenido

Estas accediendo al contenido antiguo del blog. Este artículo "El problema de seguridad que afecta al Banco BCI y TBanc" es de dominio público y no será mantenido a futuro. Cualquier error o problema acerca del contenido por favor contactate conmigo desde la sección contacto.

Me atrevería a decir que en chile, estos dos bancos (que en realidad son lo mismo) son los únicos que no implementan un login con seguridad HTTP+SSL o más conocido como HTTPS.

Una implementación segura de este protocolo necesita que tanto el formulario de inicio de sesion como la URL de destino del formulario esten bajo HTTPS, de lo contrario perfectamente mediante un ataque MITM u otro tipo de ataque un atacante podría modificar los parámetros del formulario que está sin seguridad.

El pensamiento para implementar HTTPS de ambos bancos es: “Hagamos el login sin https, pero cuando el usuario presione ‘entrar’ se envie el formulario a un sitio con https“.

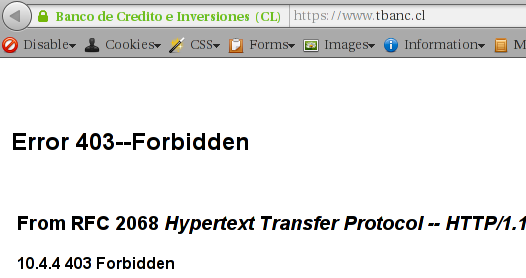

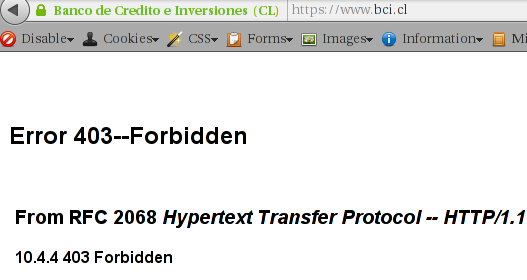

El primer problema de todo esto, es que cuando intentamos ingresar mediante HTTPS a los sitios de los bancos, nos muestra lo siguiente

Ambos nos muestran el mensaje “Error 403–Forbidden“, es decir, nos tienen prohibido ingresar al sitio forzandolo a una conexión segura, obligandonos a entrar sin el HTTPS.

Ambos nos muestran el mensaje “Error 403–Forbidden“, es decir, nos tienen prohibido ingresar al sitio forzandolo a una conexión segura, obligandonos a entrar sin el HTTPS.

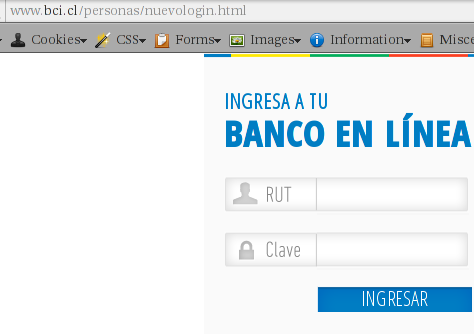

Ahora vamos a revisar el login de cada banco. En el caso del BCI iniciamos sesión mediante la URL no segura https://www.bci.cl/personas/nuevologin.html y nos muestra el formulario de inicio de sesión de forma satisfactoria

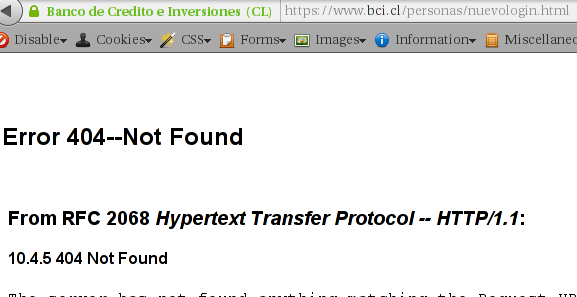

Sin emargo, si lo forzamos a una URL segura como https://www.bci.cl/personas/nuevologin.html pasa lo siguiente

En TBanc pasa exactamente lo mismo. El login se encuentra en la página principal y tal como mostré en la imagen de más arriba, al intentar entrar a la página principal son HTTPS nos muestra el error 403.

Dentro de OWASP (the Open Web Application Security Project) existe un documento que define las mejores prácticas para la implementación SSL, donde dice claramente:

Rule – Use TLS for All Login Pages and All Authenticated Pages

The login page and all subsequent authenticated pages must be exclusively accessed over TLS. The initial login page, referred to as the “login landing page”, must be served over TLS. Failure to utilize TLS for the login landing page allows an attacker to modify the login form action, causing the user’s credentials to be posted to an arbitrary location. Failure to utilize TLS for authenticated pages after the login enables an attacker to view the unencrypted session ID and compromise the user’s authenticated session.

Que exactamente se refiere al problema que tienen estos dos bancos. El no tener la página donde se encuentra el formulario de inicio de sesión bajo HTTPS, permite a un atacante modificar los parámetros del formulario como por ejemplo la dirección donde se envian los datos de inicio de sesión (RUT y clave).

Algo no menos preocupante, es la respuesta que tienen los canales de atención y respuesta al público, donde hacen sentir una falsa sensación de seguridad a sus clientes, por ejemlo mediante la cuenta twitter:

Un cliente le pregunta por el problema del login con https y esta fue la respuesta por parte de Tbanc:

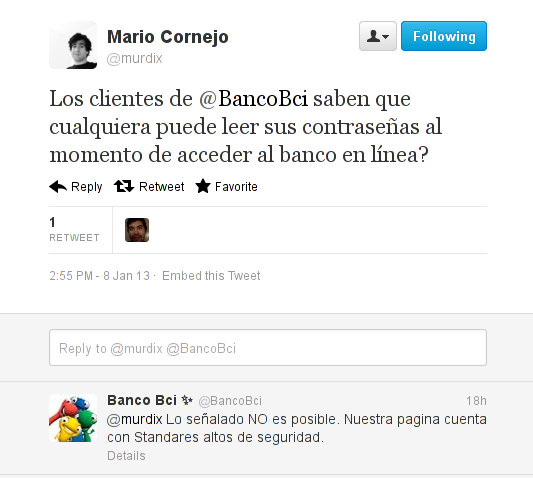

Y esta es la respuesta a otra discusión con BancoBCI

Si ambos bancos cuentan con altos estándares de seguridad, entonces me imagino que realizan auditorías de seguridad periódicas y si en estos análisis periódicos no reportaron este fallo en la implementación de HTTPS tan fácil de detectar, quizas que otra cosa no han detectado… Lo dejo en el aire.

Para que tengan alguna referencia de cómo un atacante puede aprovecharse de esta mala implementación de conexión segura, los invito a que lean respecto a los ataques Man-In-The-Middle (MITM), que en simples palabras permite a un atacante situarse entre la víctima y el gateway, permitiendo ver y modificar todo el tráfico que pasa entre ambas partes y como en este caso el tráfico del formulario de login va en texto plano, mucho mejor.

Información Importante Sobre el Contenido

Estas accediendo al contenido antiguo del blog. Este artículo "El problema de seguridad que afecta al Banco BCI y TBanc" es de dominio público y no será mantenido a futuro. Cualquier error o problema acerca del contenido por favor contactate conmigo desde la sección contacto.

enero 9, 2013 a las 9:57 am

Luego de publicar en twitter el enlace a esta publicación, me llamaron del banco BCI para decirme que “no tenía que preocuparme porque la seguridad del sitio era inviolable”.

Le comenté de que si era posible obtener el rut y la contraseña y que estaba demostrado a lo que me respondieron que “iban a escalar el caso de todas maneras ya que les preocupa la tranquilidad de sus clientes”

Espero que realmente informen el caso y que arreglen la falla de seguridad del sitio.

enero 9, 2013 a las 10:01 am

Buen post zerial. Yo soy cliente del Banco BCI y hace un tiempo me había dado cuenta que la autenticación en el sitio se hace en texto plano. Uno como usuario común y corriente no sabe con quien conversar o plantear el problema en éstos casos. Ahora que posteas esta entrada creo que será la oportunidad exacta para que podamos solicitar un cambio al banco.

Mi consulta es, a quién podemos acudir nosotros, los usuarios/clientes del banco, para que nos tomen en cuenta ante estos hechos?

enero 9, 2013 a las 10:15 am

Pablo: Lo mismo me he preguntado desde hace tiempo. Cada vez que hay algun problema de seguridad y se lo intentamos comunicar, dicen que “todo está bien porque somos los mejores en seguridad”.

Me paso cuando hice las publicaciones respecto al Santander, no pude canalizar los incidentes

enero 9, 2013 a las 10:23 am

Es una pena, por que uno no sabe a quien consultar en estos casos. No sacamos nada con hablar con personas que no tienen idea de informática y menos seguridad. Creo que en estos casos poner reclamos en twitter puede resultar una buena opción, además que pronto se propaga a otros clientes del banco y quedarán al tanto.

Por otro lado, creo que sería una buena opción, que publicaras una demo (video) de como vulnerar la seguridad de estos 2 bancos sin mencionar las herramientas utilizadas para que no te metas en problemas, pero que se vea que es la página de uno de los bancos.

enero 9, 2013 a las 10:50 am

Esto debe ser porque (me imagino ) que la seguridad se basa en los digipass ninguna transacción se puede hacer sin ese aparato incluyendo el login

enero 9, 2013 a las 11:25 am

Jota: Eso no sería una sólo excusa. La clave del banco de un cliente X que puede ser robada en un momento Y, quizas estaba siendo usada en otros servicios (cajero quizas?). Po lo tanto, esta falla puede provocar que el cliente comprometa otros de sus servicios.

No hay excusa para ésto.

enero 9, 2013 a las 11:26 am

Corrijo,

Jota: Eso sería sólo excusa. La clave del banco de un cliente X que puede ser robada en un momento Y, quizas estaba siendo usada en otros servicios (cajero quizas?). Po lo tanto, esta falla puede provocar que el cliente comprometa otros de sus servicios.

No hay excusa para ésto.

enero 9, 2013 a las 11:53 am

Interesante artículo, lo compartiremos por Twitter.

Me gustaría saber su opinión de Khipu, qie opinan de este medio de pago que solicita las contraseñas de los bancos? La de acceso y y el segundo factor para hacer transferencias en tu nombre.

enero 9, 2013 a las 8:29 pm

Demuéstralo primero con hechos empíricos.

enero 9, 2013 a las 8:31 pm

No

enero 10, 2013 a las 10:11 am

Zerial, solo para informarte que la seguridad de las páginas de BCI cuenta con los estándares más altos. La información de los sitios esta bajo https y poseen encriptaciones únicas en Chile y latino américa. No basta con una prueba de la página de inicio para sacar conjeturas.

Y para tranquilidad de todos, las consultas y denuncias de los clientes se transfieren en forma interna a las áreas correspondientes.

enero 10, 2013 a las 10:20 am

Milenko: La pagina del login no tiene SSL, eso es suficiente para realizar un ataque. Entiendo que el formulario hace un POST a una url segura y lps datos van cifrados, pero yo me refiero a la pagina de login que esta sin https!

enero 10, 2013 a las 10:53 am

Khipu, es un sistema que para nada tiene mi confianza… es simplemente un software para wns flojos que por tontos algun dia les van a hacer algun tipo de fraude, pues nadie asegura que guarden tu contraseña o las mande o bien al ser una aplicacion para Android puede ser facilmente copiable y ser bajada hasta del mismo googleplay

enero 10, 2013 a las 11:29 am

Milenko: Estoy de acuerdo que no solamente mirando el homepage es suficiente para decir que el portal entero es inseguro. Pero fue lo que se encontró a simple vista. Revisando el portal, me acabo de encontrar con otro problema, ahi se los hago llegar.

Ahora:

Podrías explicar tu frase: “poseen encriptaciones únicas en Chile y latino américa” ?

Eso quiere decir que

– ¿Están usando algún algoritmo no estándar?

->Eso es un GRAVE problema de seguridad.

– ¿Están usando algún dispositivo criptográfico HSM para generar llaves?

->Muy buena práctica, lamentablemente no único en Chile ni en latino américa.

enero 10, 2013 a las 7:36 pm

Aunque me parece un buen llamado de atencion para el banco considero que si debiste mostrar la ejecucion del ataque del que hablas. Ya que asi no lo toman con seriedad por que asumen que sabes mucha teoria poca ejecucion

enero 10, 2013 a las 7:39 pm

Mario, para ti y para quienes piden una “demo”, les dejo el siguiente articulo que escribi el 2008. Con la info de este articulo se puede hacer el ataque mencionado que afecta a este y a otros bancos:

http://blog.zerial.org/seguridad/filtros-simples-en-ettercap/

enero 11, 2013 a las 1:04 am

mario, una “demo” es y puede ser considerado un ataque por lo que se pueden emprender acciones legales contra quien las efectua. por lo que hay que ser muy cauto al momento de publicitarlas o publicarlas. me parece que zerial ya esta en la otra vereda, divulgacion responsable y educacion.

salud

enero 15, 2013 a las 11:19 pm

La verdad estos problemas de https son bastante grave ya que si el sitio mismo no cuenta con una conexion segura seria asi mas facil a un atacante realizar un sniffing al sitio. o como tu dices usando man in the midle. 😉 Saludos buena info!.

enero 18, 2013 a las 11:45 am

Tengo una duda. Entiendo que puede haber un problema al loguearse y robarme mi clave, pero de que manera el tener una clave adicional que se renueva cada un minuto puede llegar a compensar esa vulnerabilidad?

Tenía la impresión de que independiente de que tomarán mi clave de logueo, no van a poder lograr nada porque la otra contraseña es la que me da la “seguridad”, por decirlo de alguna forma. =P

enero 18, 2013 a las 11:49 am

Hector: Los vectores de ataques son varios. Si bien el tema de la tercera clave aleatoria/dinamica es una buena solucion, no es del todo segura. Ya que no puedo simular ser una pagina del banco y pedirte los 3 datos: rut, clave y clave dinamica y al ser un “ataque dirigido” puedo estar en ese mismo momento esperando a que ingreses tus datos, entonces uso esa misma informacion para ingresar a la pagina original del banco. La clave imagino que tiene una duracion, si te estoy atacando en el mismo momento, entonces esa clave me servira.

enero 23, 2013 a las 1:18 pm

santander ‘ta en las mismas…

enero 23, 2013 a las 1:44 pm

Julio:

La diferencia es que BCI no te deja ingresar como https. Si en Santander escribes https en el navegador no hay problemas, BCI te dice “forbidden”

agosto 25, 2013 a las 10:19 am

Cualquier problema con los bancos háganlo saber a la superintendencia de bancos.

noviembre 13, 2013 a las 7:03 am

yo no puedo activar la cuenta porque me aprarece esos mensajes cuando lo hago y no me deja activar nada, pero el ejecutivo me dijo por telefono que esa era una forma de seguridad, que no seguia a la siguiente ventana porque el PC q ocupo es institucional de una empresa (mi trabajo) y que si ocupaba el personal si lo iba a poder hacer. Y leyendo sus comentarios, creo que opcion mas creible es la Uds, cuentan ..nose