Joshua Provoste publicó en su blog una lista de vulnerabilidades que afectan a Banco Estado, catalogandolo como el banco menos seguro de Chile.

Cuando empece a leer el artículo y analizar mentalmente las vulnerabilidades, se me vinieron varias cosas a la cabeza (cosas buenas y cosas malas), tambien me trajo varios recuerdos… Por ejemplo, me acordé de los episodios en que Banco Estado publicó un log con las transacciones o cuando permitia el acceso por cualquier persona a los comprobantes de depositos y cheques, y para que hablar de la decenas de vulnerabilidades Cross-Site Scripting que se han reportado. Ante todas estas incidencias, Banco Estado ha reaccionado oportunamente y corregido las fallas de seguridad, por lo menos en mi experiencia siempre he tenido respuesta por parte del Banco cuando reporto algo, sea cierto o no.

Página 6 de 51

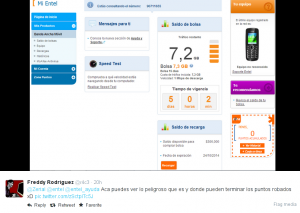

Desde hace algunos meses la empresa de telecomunicaciones Entel presenta un fallo de seguridad que afecta al portal web “Mi Entel”, utilizado por sus clientes para acceder a información de su cuenta, revisión del estado del plan de datos, llamadas realizadas, contratación de nuevos servicios, etc. Para ingresar a la sección de “cliente” es necesario ingresar el número de celular, RUT y la clave de cuatro dígitos, sin embargo, explotando esta vulnerabilidad es posible iniciar sesión solo con el número de celular.

Segun los antecedentes recopilados via twitter, este fallo ya está siendo explotado por atacantes robando puntos zona entel a las víctimas. En esta imagen compartida vía twitter se puede ver un usuario con mas de $300.000.- en saldo y con bolsas de navegación de 7GB

Según aparece en su propia página web, EFT es un proveedor especialista en tecnología de servicios transaccionales. Sus productos ofrecen integración de sistemas de pagos, recaudación de fondos y optimización de canales; para aumentar los ingresos, reducir costos e impulsar la rentabilidad. La tecnología utilizada está probada en entornos de crecimiento de alto volumen y proporciona los estándares de seguridad y soporte que demandan las grandes empresas.

Varios bancos utilizan este intermediario para realizar transacciones, junto a una leyenda de que “las transacciones realizadas mediante este sistema son seguras“.

En este nuevo capítulo de la seguridad del Banco Santander veremos la poca preocupación que tiene esta entidad bancaria por proteger la información de sus clientes. Si bien para poder llegar a esta información hay que tener la clave de 4 digitos, no deja de ser preocupante ya que puede ser utilizada para realizar fraudes.

La información que expone el banco corresponde al correo y al numero de celular del cliente. Una vez que el atacante ingresa al portal con el RUT y clave de 4 digitos, podría efectuar un ataque de ingenieria social via telefónica o por correo electrónico con el afectado, solicitando antecedentes necesarios para cometer el fraude.

No es primera vez que el Banco Estado cae en errores como estos, en el año 2012 publicó un log de transacciones que superaban los 5GB diarios. Durante la semana pasada detecté que muchos de los cheques depositados y los comprobantes de depositos podían ser vistos por cualquier persona, sin ningun mecanismo de autenticación ni control.

Los cheques correspondían a documentos escaneados, por ambos lados.

En el post anterior vimos la rápida reacción del equipo de desarrollo de NIC Chile al corregir una falla que permitía modificar información del perfil de cualquier usuario.

Nuevamente dieron respuesta a dos nuevas vulnerabilidades, de las cuales solo aceptaron y solucionaron una, argumentando que la otra era una funcionalidad que ellos habian implementado.

Las vulnerabilidades detectadas y reportadas permitian marcar como leidos los mensajes o notificaciones que recibia un usuario de manera arbitraria y la otra permite realizar ataques de fuerza bruta para enumerar cuentas de usuario.

© 2025 El rincón de Zerial

Tema por Anders Norén — Subir ↑

Comentarios recientes