![]()

PortalInmobiliario.com es un sitio web que permite publicar, buscar y cotizar viviendas para arriendo o compra. Según ellos, son El punto de encuentro de la oferta y demanda inmobiliaria en Chile.

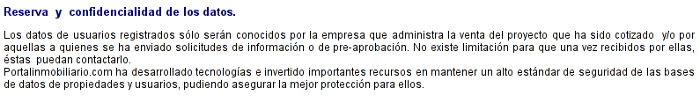

Como la mayoría de los sitios que tienen login y obligan a sus usuarios a registrarse para adquirir cierto tipo de información, el PortalInmobiliario tiene su propia cláusula de términos y condiciones. Ellos le llaman “Beneficios y Alcances“, y en ella podemos ver la sección donde dice “Reserva y confidencialidad de datos”:

La parte más importante es donde dice

Portalinmobiliario.com ha desarrollado tecnologías e invertido importantes recursos en mantener un alto estándar de seguridad de las bases de datos de propiedades y usuarios, pudiendo asegurar la mejor protección para ellos.

Especialmente la parte que marqué con negrita.

En Chile, los bancos tienen una campaña contra el phishing donde se limitan a entregar manuales y decir “no ingreses tus datos donde no debes”, pero realmente no se preocupan de tener mecanismos de validación y protección, permitiendo que cualquier persona pueda suplantar su identidad y usar la confianza que tiene el usuario en el sitio.

En Chile, los bancos tienen una campaña contra el phishing donde se limitan a entregar manuales y decir “no ingreses tus datos donde no debes”, pero realmente no se preocupan de tener mecanismos de validación y protección, permitiendo que cualquier persona pueda suplantar su identidad y usar la confianza que tiene el usuario en el sitio.

Comentarios recientes