Desde hace algunos meses la empresa de telecomunicaciones Entel presenta un fallo de seguridad que afecta al portal web “Mi Entel”, utilizado por sus clientes para acceder a información de su cuenta, revisión del estado del plan de datos, llamadas realizadas, contratación de nuevos servicios, etc. Para ingresar a la sección de “cliente” es necesario ingresar el número de celular, RUT y la clave de cuatro dígitos, sin embargo, explotando esta vulnerabilidad es posible iniciar sesión solo con el número de celular.

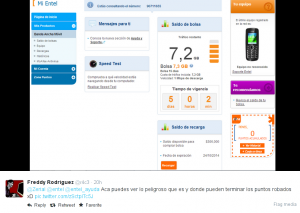

Segun los antecedentes recopilados via twitter, este fallo ya está siendo explotado por atacantes robando puntos zona entel a las víctimas. En esta imagen compartida vía twitter se puede ver un usuario con mas de $300.000.- en saldo y con bolsas de navegación de 7GB

Comentarios recientes