Este post está inspirado en la charla motivacional que dió Ariel Lobos para que dejen de consumir y comiencen a construir, en el Hackmeeting2012 que se realizó el viernes y sábado recien pasado en Valparaíso.

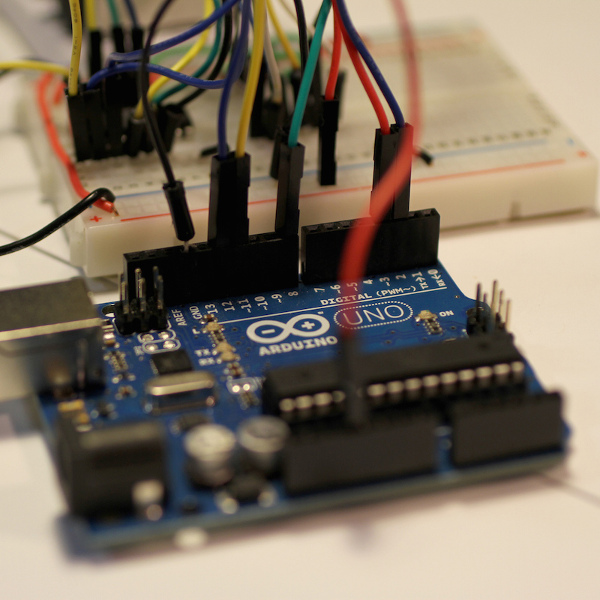

Un Arduino es una placa electrónica con un microcontrolador y que contiene puertos de entrada y salida muy sencilla de programar, es libre y cuenta con un entorno de desarrollo multiplataforma.

Un Arduino es una placa electrónica con un microcontrolador y que contiene puertos de entrada y salida muy sencilla de programar, es libre y cuenta con un entorno de desarrollo multiplataforma.

Los lectores de CDs antiguos nos van a servir para usar sus “rieles” y de esta forma poder darle movimiento en 2 o 3 dimensiones. En este caso, la impresora se ha construído sólo con los ejes x,y.

En este artículo se mostrará como construir una impresora 2D usando un Arduino, protoboard y los rieles de lectores de CD o DVD. Especial para quienes estan empezando a jugar con los Arduinos y necesitan desafios un poco mas interesantes que encender un led.

Comentarios recientes