Hace un par de días estaba en uno de esos Transfer que te llevan desde el aeropuerto hasta tu casa, de la empresa Transvip. El movil tenia un dispositivo en el lado del chofer con el cual me imagino que lo usan para ver las reservas y rutas a seguir.

Me llamó la atención el dispositivo ya que parecia que tenía un navegador web y no era el típico gps, asi que me acerqué y para ver que era realmente

Me di cuenta que si era un navegador web, conectado a la URL transnet480.transvip.cl. Lo primero que se me vino a la cabeza fue “un sistema interno de reservas, una intranet“. Intenté conectarme desde el telefono y pude ver lo mismo que se veia en esa pantalla del chofer. Me llamó la atención que a ese sistema, donde supuestamente debería poder ingresar sólo personal de la empresa, sea accesible publicamente simplemente con la URL. Sin ningun tipo de filtro ni control de acceso.

Seguí investigando y descubri algunas otras fallas en los servicios de internet de esta empresa, por ejemplo, usan los dns de Centropuerto, ns.centropuerto.cl, los cuales son vulnerables a ataques de transferencia de zonas (AXFR), pudiendo conocer los subdominios del dominio transvip.cl, donde aparecen varios que podrian ser de utilidad como test, convenios o transnet480:

clientes.transvip.cl. 38400 IN CNAME www.transvip.cl.

convenios.transvip.cl. 38400 IN CNAME www.transvip.cl.

cp.transvip.cl. 38400 IN CNAME www.transvip.cl.

exchange.transvip.cl. 38400 IN CNAME srv-exchange.transvip.cl.

gestion.transvip.cl. 38400 IN CNAME www.transvip.cl.

mail.transvip.cl. 38400 IN A 200.111.172.44

mailing.transvip.cl. 38400 IN CNAME www.transvip.cl.

movil.transvip.cl. 38400 IN CNAME www.transvip.cl.

srv-exchange.transvip.cl. 38400 IN A 200.111.172.44

test.transvip.cl. 38400 IN CNAME www.transvip.cl.

transnet480.transvip.cl. 38400 IN CNAME www.transvip.cl.

www.transvip.cl. 38400 IN A 200.111.172.46

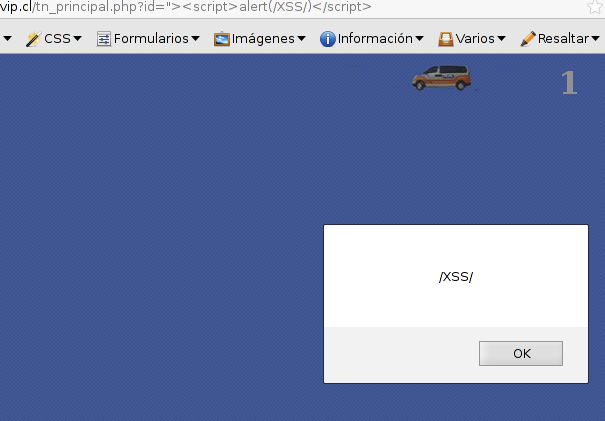

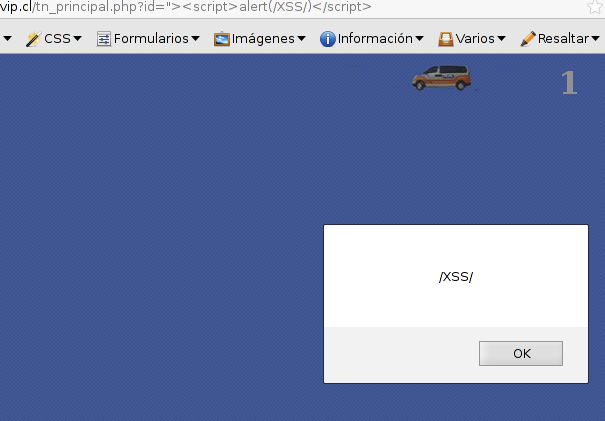

Intenté comunicarme con alguien encargado de informática o algo parecido, pero no hubo respuesta por parte de ellos. Además de indicarles estos problemas de seguridad, tambien iba a reportarles algunas vulnerabilidades web encontradas como un Cross-Site Scripting en el sitio transnet480:

ACTUALIZADO (10 de Febrero):

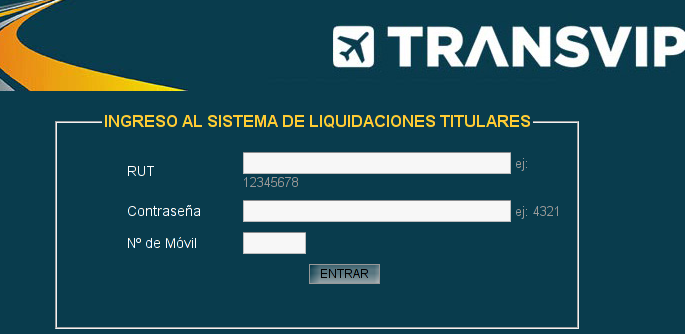

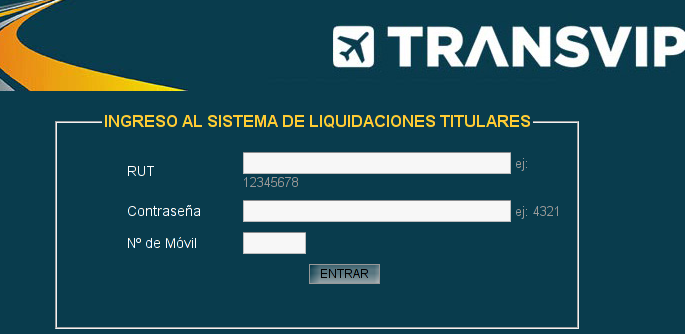

La empresa Transvip tiene un sistema de gestión de liquidaciones alojado en liquidacionestransvip.cl (al parecer no conocen los subdominios), en la cual aparece un login para iniciar sesión

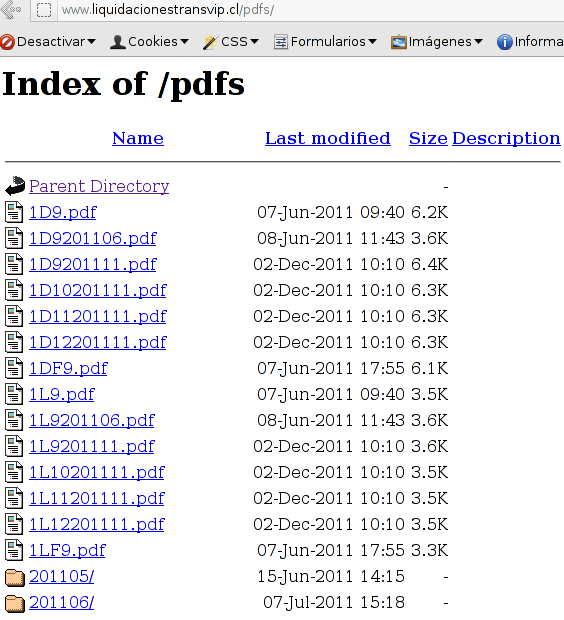

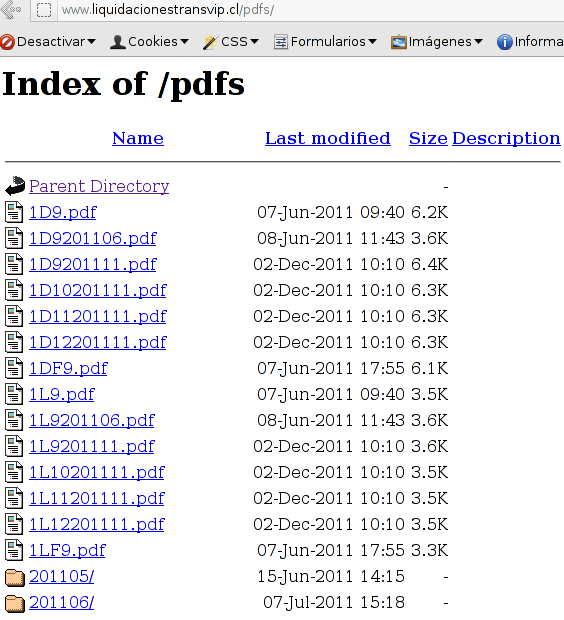

Pero si ingresamos directamente al directorio “/pdfs” podemos ver el listado de todos los archivos PDF correspondientes a liquidaciones, donde podemos acceder a información sensible de la empresa y sus clientes

Gracias a aermann por la colaboración!

Hace dos semanas asistí y participé de las

Hace dos semanas asistí y participé de las

Comentarios recientes