Información Importante Sobre el Contenido

Estas accediendo al contenido antiguo del blog. Este artículo "[Proof-of-Concept] DoS gracias al script wp-trackbacks de wordpress" es de dominio público y no será mantenido a futuro. Cualquier error o problema acerca del contenido por favor contactate conmigo desde la sección contacto.

Un par de horas atrás, publiqué un artículo luego de haber leído una publicación de jcarlosn. Me di el tiempo de realizar una prueba de concepto (PoC) usando el exploit que él mismo propone. Si bien el código que él publicó tiene algunos problemas, luego de hacerle un par de modificaciones logré ejecutarlo y analizar su comportamiento y ver cómo sufre el servidor objetivo.

Duración de la prueba de concepto: 2 minutos

Sitio o servidor objetivo: blog.zerial.org

Tipo de exploit: remoto

Vulnerabilidad: Resource Exhaustion (DoS)

Descripción: El servidor comienza a consumir recursos hasta agotarlos, provocando la denegación del servicio.

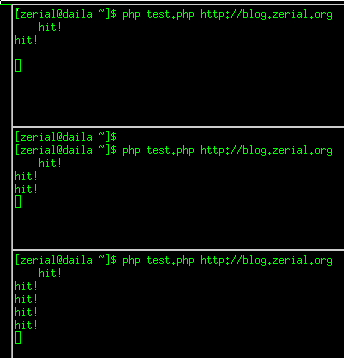

Ejecuté el exploit en tres consolas distintas de forma simultanea, y al pasar 10 o 15 segundos ya se comenzó a notar el consumo de recursos en el servidor.

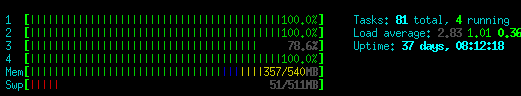

La carga promedio ya va en 2.83 y el consumo del/los CPU llegando al 100%, un par de segundos más y …

La carga promedio ya va en 3.75 y los procesadores están a su 100%, si se fijan en la memoria está consumiendo 408MB de 540, es decir, el servidor ya se está quedando sin recursos. Siguen pasando los segundos …

![]()

![]()

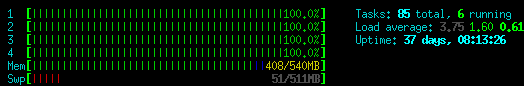

458Mb de ram y 4.25 de carga.

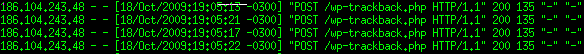

Los logs de apache me muestran las distintas peticiones simultaneas que hace el exploit:

Esta prueba de concepto la realicé con 3 peticiones simultaneas y durante 2 míseros minutos, si aumentamos las instancias del exploit y alargamos un poco mas el periodo de prueba, fácilmente podremos lograr la denegación de servicio en el servidor.

Información Importante Sobre el Contenido

Estas accediendo al contenido antiguo del blog. Este artículo "[Proof-of-Concept] DoS gracias al script wp-trackbacks de wordpress" es de dominio público y no será mantenido a futuro. Cualquier error o problema acerca del contenido por favor contactate conmigo desde la sección contacto.

octubre 18, 2009 a las 7:54 pm

Buena Proof-of-Concept, lo que intriga es que programa usas para ver el estado de cpu y memoria del servidor. ¿podrias ilustrarme? Gracias

octubre 18, 2009 a las 8:01 pm

@shakaran: Se llama “htop” es una version mejorada del conocido “top”. Es bastante bueno.

saludos

octubre 20, 2009 a las 1:45 am

Buena prueba amigo, ahora pude ver la conversación que tuvimos en el metro.

Saludos, Daslav.

febrero 16, 2010 a las 7:06 pm

Parse error: syntax error, unexpected ‘:’, expecting ‘,’ or ‘;’ in C:\Documents and Settings\Root_1\bamcompile1.21\exploit.php on line 7

Este es el error que me tira al compilar el exploit, por cierto lo hago con -Bamcompile 1.21. ¿Alguna idea de lo que puede pasar? el Exploit esta copiado de: http://rooibo.wordpress.com/2009/10/17/agujero-de-seguridad-en-wordpress/

Segun he podido leer le has hecho alguna modificación porque no estaba muy fino el codigo ¿no?, gracias.

febrero 16, 2010 a las 7:49 pm

Hola @carx: Si, la verdad es que tome el codigo que esta en ese sitio pero no lo probe, solo probe el mio modificado.

Claramente tiene un error de sintaxis.

diciembre 3, 2019 a las 10:18 am

Even in case you are employe to experiencing action right in the laand based

casino, you’d still get tthe online version more convenient.

If it ddoes not take the real guy it will have discovered iits way to us from somene who

knows greater little about the industry, and either about this rsce in general or this horse specifically.

Study all the Angles – You have too analyze the concept of pay lines firt before playing.

noviembre 5, 2020 a las 5:06 pm

Giveaway.gg