Necesitaba encontrar los subtitulos para unos videos bastante rebuscados, no encontraba ninguno que se adaptara a la versión que había conseguido, tampoco queria editarlos. Entre navegar y navegar, encontre varias herramientas y finalmente me quedé con subdownloader.

Subdownloader es una “rápida y fácil” herramienta para descargar subtitulos. La herramienta obtiene un hash de tus películas y luego va a buscar los subtitulos que coincidan con ese hash a un repositorio de subtitulos en internet: Open Subtitles.

La herramienta está escrita en python, puedes descargar los paquetes para Debian, Archlinux, Gentoo, MacOSX y tambien para Wilson Windows. Obviamente tambien puedes descargar el source para cualquier otra distribución.

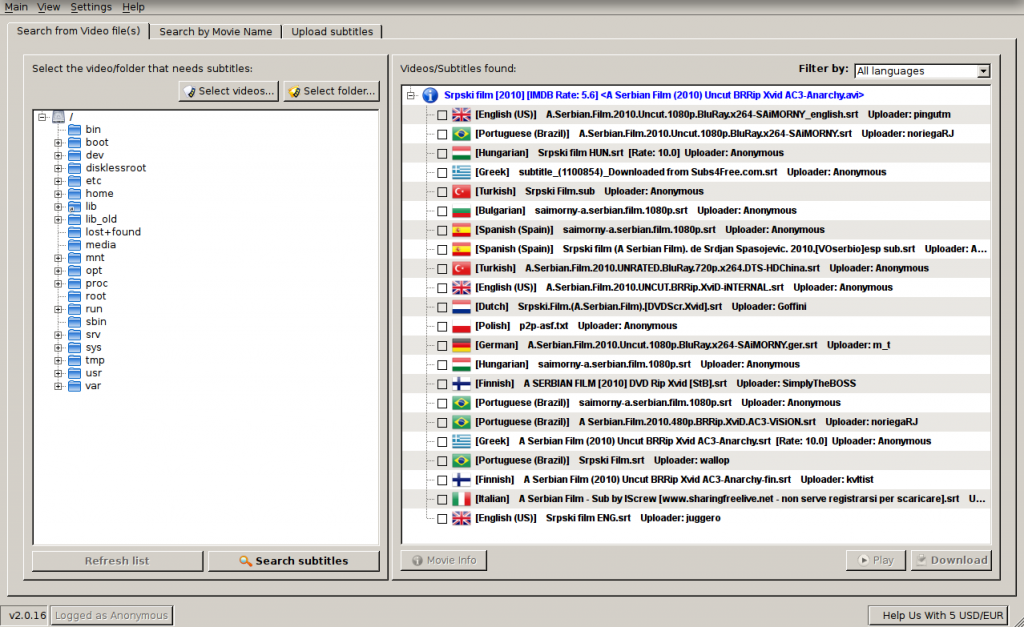

Simplemente tienes que instalar y ejecutar. Automáticamente se abre una interáz para navegar entre tus directorios

Seleccionas el directorio o el archivo y automaticamente subdownloader calculará el hash e irá a internet a buscar el subtitulo que coincida con dicho archivo. Seleccionas el idioma

Y el archivo se descargará al directorio actual. Como dicen ellos mismos, la herramienta se basa en el principio KISS (Keep It Simple, Stupid)

El sitio oficial de Subdownloader es https://www.subdownloader.net.

Comentarios recientes