La Subsecretaría General de la Presidencia ha expuesto mediante le Portal de Datos Público información relacionada a número móvil, nombre, email, comuna, entre otros de más de 3.000 personas. La información es de acceso libre y no se encuentra “camuflada”.

Etiquetagobierno de chile

Constantemente están ocurriendo ataques a sitios web, sobre todo a sitos del gobierno de chile. Considerando la cantidad de sistemas legacy que existen, la probabilidad de efectividad es alta. Por este motivo, es que hace tiempo he estado investigando sobre este tipo de ataques y he estado informando de forma constante al equipo de respuesta ante incidentes (CSIRT).

Se han descubierto diversas vulnerabilidades que afectan al sistema web para seguimiento y control de PMG de Seguridad de la Información. Estas vulnerabilidades ponen en riesgo la confidencialidad de la información que se administra.

De acuerdo a su propia descripción, ChileAtiende es una red que busca acercar los servicios del Estado a las personas, entregando un conjunto de trámites de diferentes instituciones públicas, en un solo lugar.

De acuerdo a su propia descripción, ChileAtiende es una red que busca acercar los servicios del Estado a las personas, entregando un conjunto de trámites de diferentes instituciones públicas, en un solo lugar.

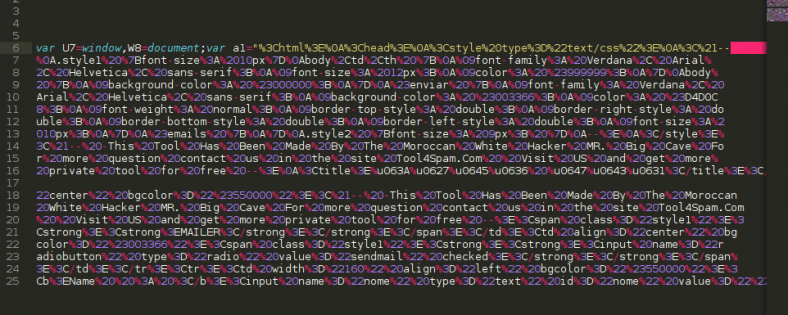

Revisando rapidamente el sitio web, se puede ver que intentaron aplicar algunos controles de seguridad para prevenir ataques, sin embargo, se pueden evadir facilmente. Como ejemplo voy a tomar una inofensiva vulnerabilidad que afecta al buscador del sitio, alojado en buscador.chileatiende.cl.

© 2024 El rincón de Zerial

Tema por Anders Norén — Subir ↑

Comentarios recientes