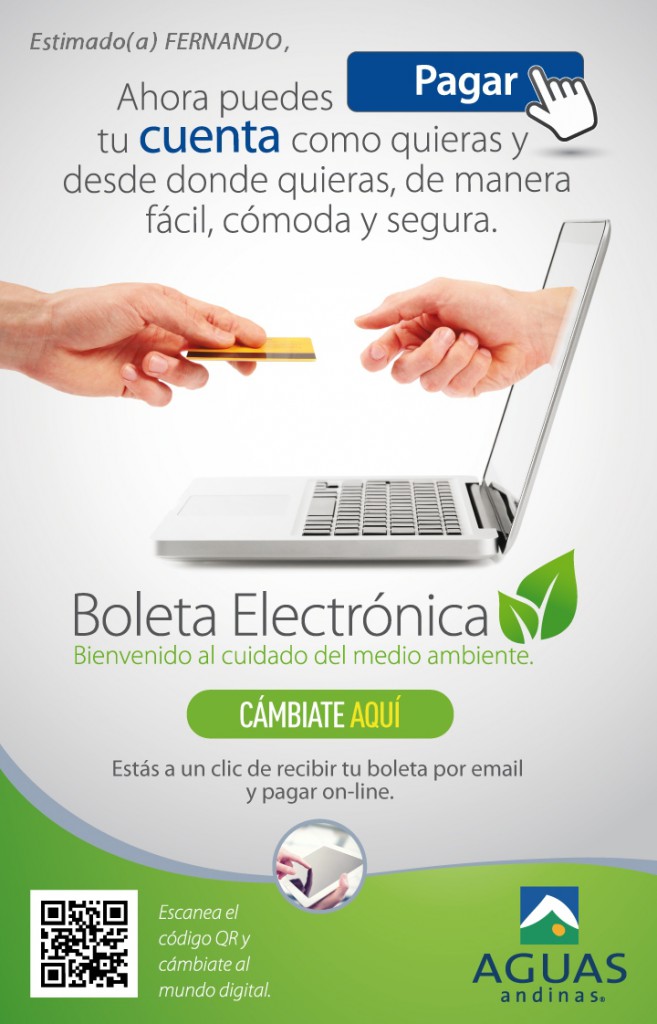

Hace unos minutos me llegó un correo promocional de Aguas Andinas, invitandome a cambiarme a Boleta Electrónica.

El correo fue enviado desde la cuenta “Aguas Andinas” <ventasti@mailpromo.cl>. Todo indica que Aguas Andinas le entregó la base de datos a esta empresa de spam mailing. El problema es que una vez mas los proveedores de este tipo de servicios no cumplen con las normas minimas de seguridad y violan la privacidad de los usuarios. En este caso, todo indica que Aguas Andinas no exige seguridad a sus clientes y le entrega la información de nosotros a cualquiera.

Comentarios recientes