Hace unos dias se dio a conocer una noticia que afectaba a un centro de salud dental y a sus clientes (pacientes). Se trataba de un ataque informático que permitió el robo de información de 151.626 personas mediante un malware instalado en uno de las estaciones de trabajo permitiendo al atacante acceder a la base de datos interna donde se almacenaba la información de los clientes..

El Compliance Manager de la clínica se jacta de haber actuado rapidamente, ya que en otros casos los atacantes podrían estar meses y meses navegando por los datos. Entonces, yo me pregunto.. Los centros de salud chilenos ¿Estan preparados para este tipo de amenazas?

Etiquetachile

Con el fin de cumplir con la Ley 20.285 mas conocida como Ley de Transparencia, el gobierno desarrolló un sistema web el cual debía ser implementado por distintas instituciones del gobierno. El sistema es conocido como Sistema de Gestión de Solicitudes o mas bien SGS y dentro de las instituciones que lo utilizan esta el Servicio Nacional de la Mujer, Ministerio de Transporte, Ministerio Secretaría General de la Repulica, Ministerio de Justicia, DIPRES, Secretaría General de Gobierno, Fonasa, entre otros.

De acuerdo a lo descrito en el sitio web del sistema: Fue diseñado para que los órganos y servicios de la Administración Central del Estado dispongan de una herramienta para gestionar y controlar adecuadamente los procedimientos de recepción, derivación y respuesta de las solicitudes de acceso a la información.

En el post pasado di a conocer que este sistema era vulnerable a distintos tipos de ataques, pero no entregué detalles al respecto. En el primer aviso que envié a los responsables les solicité que les avisaran a todas las instituciones publicas que utilizaban este sistema para que estuvieran al tanto de los agujeros de seguridad y para que puedan tomar sus propias medidas de seguridad mientras el software SGS se parchaba, luego en una reunión que tuve de forma presencial con ellos (interior+segpres) tambien les mencioné lo mismo y finalmente tambien se lo mencioné a una persona encargada de la Unidad de Modernización y Gobierno Digital. Nadie le tomo el peso al asunto y no se les avisó, por lo tanto decidí publicar que el sistema era vulnerable; aunque sin mencionar los detalles ya que me había comprometido a darles tiempo antes de publicar cada vulnerabilidad detectada.

Bueno, horas despues de haber hecho publico, los responsables enviaron un comunicado a las instituciones publicas indicando que temporalmente el sistema sería dado de baja y dentro de los próximos dias iban a comunicar los pasos a seguir para una solución definitiva. Un par de dias despues enviaron otro comunicado indicando que el sistema fue dado de baja de manera permanente y que en un par de meses ibana disponibilizar otro sistema bajo otra modalidad: As A Service, es decir, un servidor centralizado, administrado por ellos, donde cada institución tendrá su “espacio“. Claramente esto no soluciona las vulnerabilidades, simplemente las “esconde”. El código fuente dejará de estar disponible bajo Software Público, es decir, nadie lo podrá descargar y analizar.

Los responsables del SGS tuvieron acceso al texto que leeran a continuación hace un par de semanas, sin embargo, tenian conocimiento de estas y otras vulnerabilidades desde Junio del 2014, ya que se les notificó.

Con el fin de cumplir con la Ley de Transparencia, las instituciones publicas deben disponer de un sistema que permita a los ciudadanos a solicitar información publica. Algunas instituciones optaron por el desarrollo propio de un sistema que permita gestionar estas solicitudes y otros prefirieron utilizar un software gratuito publicado bajo la licencia de software público y patrocinado por el Ministerio Secretaria General de la Presidencia (minsegpres).

El software desarrollado por el minsegpres tiene una serie de vulnerabilidades de alto impacto que pone en riesgo a las instituciones que lo implementen, sin que tengan conocimiento de ello.

Joshua Provoste publicó en su blog una lista de vulnerabilidades que afectan a Banco Estado, catalogandolo como el banco menos seguro de Chile.

Cuando empece a leer el artículo y analizar mentalmente las vulnerabilidades, se me vinieron varias cosas a la cabeza (cosas buenas y cosas malas), tambien me trajo varios recuerdos… Por ejemplo, me acordé de los episodios en que Banco Estado publicó un log con las transacciones o cuando permitia el acceso por cualquier persona a los comprobantes de depositos y cheques, y para que hablar de la decenas de vulnerabilidades Cross-Site Scripting que se han reportado. Ante todas estas incidencias, Banco Estado ha reaccionado oportunamente y corregido las fallas de seguridad, por lo menos en mi experiencia siempre he tenido respuesta por parte del Banco cuando reporto algo, sea cierto o no.

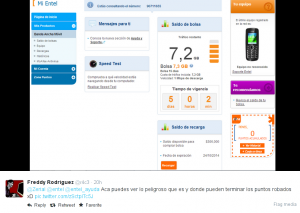

Desde hace algunos meses la empresa de telecomunicaciones Entel presenta un fallo de seguridad que afecta al portal web “Mi Entel”, utilizado por sus clientes para acceder a información de su cuenta, revisión del estado del plan de datos, llamadas realizadas, contratación de nuevos servicios, etc. Para ingresar a la sección de “cliente” es necesario ingresar el número de celular, RUT y la clave de cuatro dígitos, sin embargo, explotando esta vulnerabilidad es posible iniciar sesión solo con el número de celular.

Segun los antecedentes recopilados via twitter, este fallo ya está siendo explotado por atacantes robando puntos zona entel a las víctimas. En esta imagen compartida vía twitter se puede ver un usuario con mas de $300.000.- en saldo y con bolsas de navegación de 7GB

© 2025 El rincón de Zerial

Tema por Anders Norén — Subir ↑

Comentarios recientes