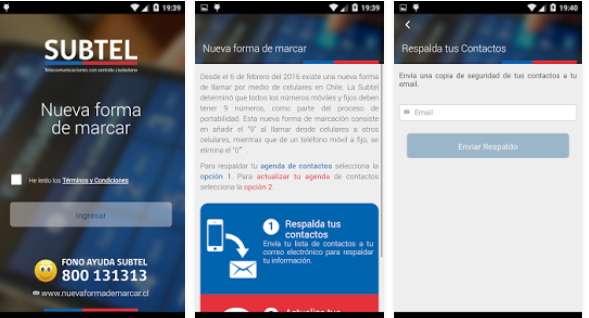

En Chile se está cambiando la forma de marcar a los celulares y para esto, la Subsecretaría de Telecomunicaciones tuvo la iniciativa de lanzar una aplicación para los dispositivos móviles que facilitara la actualización de la agenda. Esta aplicación fue encargada a la empresa de desarrollo Cursor S.A.

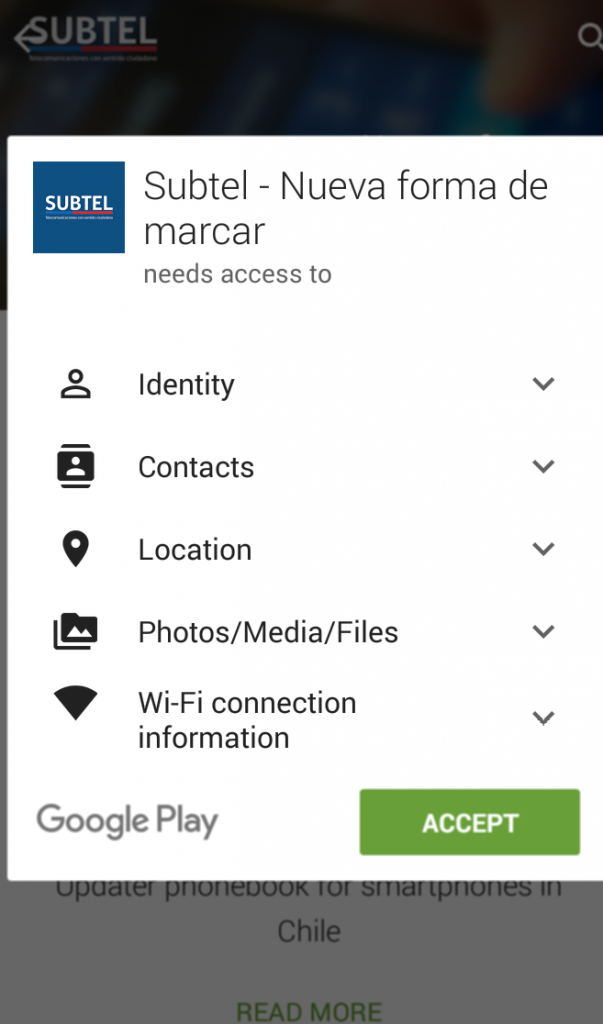

Los primeros comentarios de quienes empezaron a instalar la aplicación, hacian referencia a la cantidad de permisos que requería para ser instalada y utilizada.

Entonces nos preguntamos: Una aplicación tan simple como actualizar tus contactos para que requiere tantos privilegios? Rapidamente uno podría pensar lo siguiente…

- Identity: ???

- Contacts: Ok, obviamente necesita acceder a mis contactos para poder modificarlos.

- Location: ???

- Photos/Media/Files: La aplicación tiene la opción de respaldar los contactos. Me imagino que este privilegio es requerido por esa funcionalidad.

- Wi-Fi connection information: Para enviar los contactos respaldados ???

Entonces empezaron las sospechas …

Comentarios recientes