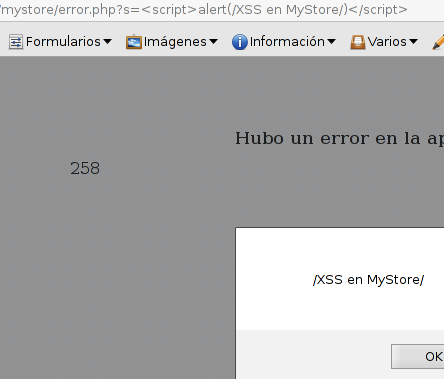

MyStore es una plataforma de comercio electrónico (eCommerce) escrita en PHP y utilizada por miles de sitios web. La plataforma tiene una vulnerabilidad Cross-Site Scripting en el archivo usado para desplegar errores al usuario, en el módulo de administración y es accesible por cualquier usuario sin previa autentificación, por lo que es posible explotar la vulnerabilidad y preparar un ataque hacia los clientes de los sitios web que implementan el sistema.

MyStore es una plataforma de comercio electrónico (eCommerce) escrita en PHP y utilizada por miles de sitios web. La plataforma tiene una vulnerabilidad Cross-Site Scripting en el archivo usado para desplegar errores al usuario, en el módulo de administración y es accesible por cualquier usuario sin previa autentificación, por lo que es posible explotar la vulnerabilidad y preparar un ataque hacia los clientes de los sitios web que implementan el sistema.

Según Google, son un poco más de mil sitios los que utilizan esta plataforma y que serían vulnerables a este tipo de ataques.

Al tratarse de un eCommerce, esta vulnerabilidad es aún más peligrosa ya que el atacante podría explotarla para obtener información de los usuarios como números de tarjetas de crédito, correos, usuarios y contraseñas, todo esto mediante phishing, usando el dominio del sitio en el que el usuario confía. Tambien se pueden elaborar ataques mas sofisticados para robar las sesiones a los usuarios que previamente hayan iniciado sesión.

Cómo dice en el título, algo completamente useless, le mostraré un tip de cómo aumentar las vistas de tus imágenes (o de otros) subidas a

Cómo dice en el título, algo completamente useless, le mostraré un tip de cómo aumentar las vistas de tus imágenes (o de otros) subidas a

Comentarios recientes