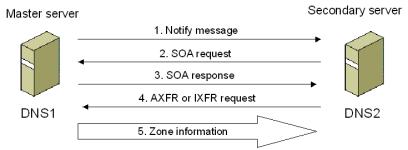

Hace un tiempo escribí sobre las vulnerabilidades AXFR, tambien publiqué un script que nos ayuda a buscar dns que tengan esta configuración.

Los bancos no solo tienen vulnerabilidades web, tambien tienen servicios que se encuentran mal configurados, como es el caso de Scotiabank, que tiene los servicios DNS configurados de forma tal que permiten a cualquier persona poder actuar como servidor secundario y transferir las zonas.

El DNS que tiene los problemas es el secundario, ns2.scotiabank.cl. Si intentamos transferir las zonas desde el secundario, obtenemos los subdominios asociados a scotiabank.cl:

scotiabank.cl. 3600 IN SOA fw-ext.scotiabank.cl. webmaster.scotiabank.cl. 2011110401 3600 3600 1857600 8400

scotiabank.cl. 3600 IN NS ns2.scotiabank.cl.

scotiabank.cl. 3600 IN NS fw-ext.scotiabank.cl.

scotiabank.cl. 3600 IN A 200.14.209.97

scotiabank.cl. 3600 IN MX 10 smexstsip11.scotiabank.com.mx.

scotiabank.cl. 3600 IN MX 10 smexstsip21.scotiabank.com.mx.

scotiabank.cl. 3600 IN MX 10 smexstsip31.scotiabank.com.mx.

scotiabank.cl. 3600 IN TXT “v=spf1 a mx ip4:168.165.13.0/24 include:spf.masterbase.com ~all”

alteon1.scotiabank.cl. 3600 IN A 200.14.209.101

alteon2.scotiabank.cl. 3600 IN A 200.55.208.27

corporate.scotiabank.cl. 3600 IN CNAME sdol.mastercard.com.

fw-ext.scotiabank.cl. 3600 IN A 200.14.209.97

gslb.scotiabank.cl. 600 IN NS alteon1.scotiabank.cl.

gslb.scotiabank.cl. 600 IN NS alteon2.scotiabank.cl.

ns2.scotiabank.cl. 3600 IN A 200.55.208.26

smexstsip11.scotiabank.cl. 600 IN A 168.165.13.70

smexstsip21.scotiabank.cl. 600 IN A 168.165.13.73

smexstsip31.scotiabank.cl. 600 IN A 168.165.13.76

www.scotiabank.cl. 600 IN CNAME www.gslb.scotiabank.cl.

scotiabank.cl. 3600 IN SOA fw-ext.scotiabank.cl. webmaster.scotiabank.cl. 2011110401 3600 3600 1857600 8400

;; Query time: 44 msec

Y todos los dominios que esten usando a ns2.scotiabank.cl como dns, tambien seran vulnerables a este tipo de ataque, por ejemplo, el Banco del Desarrollo:

bdd.cl. 3600 IN SOA fw-ext.scotiabank.cl. webmaster.scotiabank.cl. 2011110401 3600 3600 1857600 8400

bdd.cl. 3600 IN NS ns2.scotiabank.cl.

bdd.cl. 3600 IN NS fw-ext.scotiabank.cl.

bdd.cl. 3600 IN A 200.14.209.97

bdd.cl. 3600 IN MX 10 smexstsip11.scotiabank.com.mx.

bdd.cl. 3600 IN MX 10 smexstsip21.scotiabank.com.mx.

bdd.cl. 3600 IN MX 10 smexstsip31.scotiabank.com.mx.

bdd.cl. 3600 IN TXT “v=spf1 ip4:168.165.13.0/24 ~all”

alteon1.bdd.cl. 3600 IN A 200.14.209.101

alteon2.bdd.cl. 3600 IN A 200.55.208.27

fw-ext.bdd.cl. 3600 IN A 200.14.209.97

gslb.bdd.cl. 600 IN NS alteon1.bdd.cl.

gslb.bdd.cl. 600 IN NS alteon2.bdd.cl.

ns2.bdd.cl. 3600 IN A 200.55.208.26

smexstsip11.bdd.cl. 600 IN A 168.165.13.70

smexstsip21.bdd.cl. 600 IN A 168.165.13.73

smexstsip31.bdd.cl. 600 IN A 168.165.13.76

www.bdd.cl. 300 IN CNAME www.gslb.bdd.cl.

bdd.cl. 3600 IN SOA fw-ext.scotiabank.cl. webmaster.scotiabank.cl. 2011110401 3600 3600 1857600 8400

;; Query time: 37 msec

Como es de costumbre, los bancos no tienen procedimientos ni forma para contactar a los responsables.

Comentarios recientes