Hace poco salió la noticia de que Apple, Microsoft y Google están rastreando a los usuarios de sus productos, guardando de forma pasiva los datos de geolocalización, y posteriormente subiendolos o sincronizandolos con algún servidor. Tambien me gustaría recordar la noticia que apareció hace un tiempo cuando se descubrió que los autos de Google que recolectaban imagenes para StretView tambien recogían información de las redes wifi que pasaban por el sector.

Ahora apareció “Android Map“, que según su autor:

exposes the data that Google has been collecting from virtually all Android devices and street view cars, using them essentially as global wardriving machines.

Cómo funciona?

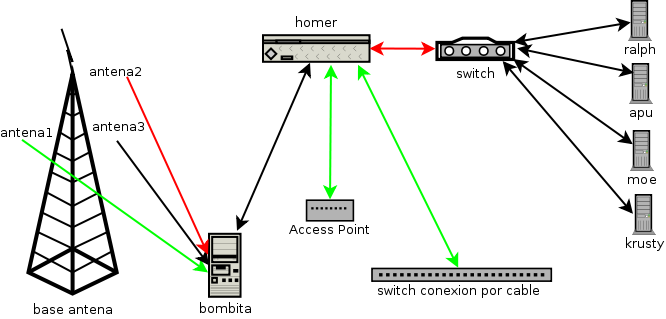

When the phone detects any wireless network, encrypted or otherwise, it sends the BSSID (MAC address) of the router along with signal strength, and most importantly, GPS coordinates up to the mothership. This page allows you to ping that database and find exactly where any wi-fi router in the world is located.

Es sencillo, imaginemos que una persona pasa por fuera de nuestra casa o lugar de trabajo con un telefono con Android, éste escanea las redes wifi y las envia silenciosamente a Google, junto con la posición y otros datos más.

De esta forma podemos armar mapas como los que conseguimos haciendo Wardriving:

Prueben ingresando al sitio de Android Map y pongan la MAC de su AP, verán como en la mayoría de los casos les dirá la ubicación.

Comentarios recientes