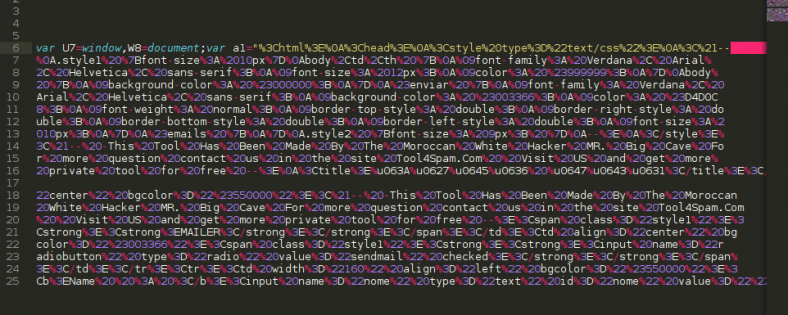

Constantemente están ocurriendo ataques a sitios web, sobre todo a sitos del gobierno de chile. Considerando la cantidad de sistemas legacy que existen, la probabilidad de efectividad es alta. Por este motivo, es que hace tiempo he estado investigando sobre este tipo de ataques y he estado informando de forma constante al equipo de respuesta ante incidentes (CSIRT).

CategoríaInteres general

Cuando nos acercamos al mesón de atención al cliente o bien a una caja, siempre nos damos cuenta que las personas que nos atienden son descuidadas y dejan información a vista de todos, podemos decir que las personas simplemente no piensan en la seguridad de la información o simplemente que fue un descuido, pero una cosa totalmente distinta es recibir un correo de un ejecutivo solicitando una clave personal de otra institución para poder “sacar unos informes“.

Esto no es una historia personal, todo comenzo cuando un amigo me contó su experiencia para obtener un crédito hipotecario, típico que te piden antecedentes comerciales, cotizaciones, boletas de honorarios, entre otros. Despues de un rato me dice con cara de

Esto no es una historia personal, todo comenzo cuando un amigo me contó su experiencia para obtener un crédito hipotecario, típico que te piden antecedentes comerciales, cotizaciones, boletas de honorarios, entre otros. Despues de un rato me dice con cara de tortuga sorprendido “Weon, el ejecutivo me pidio la clave del Servicio de Impuestos Internos para él ingresar a sacar mi información, ni cagando se la voy a dar” obviamente mi reacción fue un WTF y le pedí más antecedentes para poder escribirlo y publicarlo.

Con el fin de cumplir con la Ley 20.285 mas conocida como Ley de Transparencia, el gobierno desarrolló un sistema web el cual debía ser implementado por distintas instituciones del gobierno. El sistema es conocido como Sistema de Gestión de Solicitudes o mas bien SGS y dentro de las instituciones que lo utilizan esta el Servicio Nacional de la Mujer, Ministerio de Transporte, Ministerio Secretaría General de la Repulica, Ministerio de Justicia, DIPRES, Secretaría General de Gobierno, Fonasa, entre otros.

De acuerdo a lo descrito en el sitio web del sistema: Fue diseñado para que los órganos y servicios de la Administración Central del Estado dispongan de una herramienta para gestionar y controlar adecuadamente los procedimientos de recepción, derivación y respuesta de las solicitudes de acceso a la información.

En el post pasado di a conocer que este sistema era vulnerable a distintos tipos de ataques, pero no entregué detalles al respecto. En el primer aviso que envié a los responsables les solicité que les avisaran a todas las instituciones publicas que utilizaban este sistema para que estuvieran al tanto de los agujeros de seguridad y para que puedan tomar sus propias medidas de seguridad mientras el software SGS se parchaba, luego en una reunión que tuve de forma presencial con ellos (interior+segpres) tambien les mencioné lo mismo y finalmente tambien se lo mencioné a una persona encargada de la Unidad de Modernización y Gobierno Digital. Nadie le tomo el peso al asunto y no se les avisó, por lo tanto decidí publicar que el sistema era vulnerable; aunque sin mencionar los detalles ya que me había comprometido a darles tiempo antes de publicar cada vulnerabilidad detectada.

Bueno, horas despues de haber hecho publico, los responsables enviaron un comunicado a las instituciones publicas indicando que temporalmente el sistema sería dado de baja y dentro de los próximos dias iban a comunicar los pasos a seguir para una solución definitiva. Un par de dias despues enviaron otro comunicado indicando que el sistema fue dado de baja de manera permanente y que en un par de meses ibana disponibilizar otro sistema bajo otra modalidad: As A Service, es decir, un servidor centralizado, administrado por ellos, donde cada institución tendrá su “espacio“. Claramente esto no soluciona las vulnerabilidades, simplemente las “esconde”. El código fuente dejará de estar disponible bajo Software Público, es decir, nadie lo podrá descargar y analizar.

Los responsables del SGS tuvieron acceso al texto que leeran a continuación hace un par de semanas, sin embargo, tenian conocimiento de estas y otras vulnerabilidades desde Junio del 2014, ya que se les notificó.

© 2025 El rincón de Zerial

Tema por Anders Norén — Subir ↑

Comentarios recientes